業務の効率化やリモートワーク環境の構築を目的に、SaaSを導入する組織も多くなりました。

SaaSはクラウド上で提供されるビジネスモデルであるため、「セキュリティリスクはある?」「セキュリティ対策や管理は必要?」といった疑問を持つ方も多いかもしれません。

今回の記事では、SaaSのセキュリティ対策の特徴や発生する可能性のあるセキュリティリスク、事業者側とユーザー側でできるセキュリティ対策について解説します。セキュリティ面を考慮して、SaaSと事業者(ベンダー)を選ぶポイントも解説していますので、ぜひご参考になさってください。

SaaS利用時のセキュリティリスクとは

SaaSとは「Software as a Service」の略で、クラウドサーバー上にあるソフトウェアをインターネット経由で利用できるサービスを指します。

SaaSでは、従来のオンプレミス型ソフトウェアのように、インストールやダウンロードは不要です。インターネット環境があればどこでもすぐに利用できます。

SaaSには、業務に活用できる様々なソフトウェアがそろっており、すぐに利用できる手軽さから導入を検討する組織も多いでしょう。

しかし、インターネットを利用する上でセキュリティリスクやインシデントが発生する恐れがあることを忘れてはいけません。サイバー攻撃が進化する中、すべての業務ツールでより安全で堅牢なセキュリティ策がますます求められています。そこで、まずSaaS利用時に発生する可能性のあるセキュリティリスクやインシデントについて解説します。

SaaS自体について詳しい記事もご用意しております。ぜひご確認ください。

▼SaaSとは? メリット、デメリット、PaaSやIaaSとの違いを解説

不正アクセスやサイバー攻撃

インターネットを経由して、第三者からSaaSへ不正アクセスされる、またはサイバー攻撃を受けるリスクがあります。

不正アクセスやサイバー攻撃を受けると、社員情報・顧客情報などの機密情報を盗まれたり、システムやアプリケーションを破壊されて業務に重大な損害を受けてしまったり、というような被害が発生します。

不正アクセスについて、下記記事で詳細を解説しています。併せてご参考ください。

▼不正アクセスを防ぐには? 被害事例からその手口や対策を徹底解説!

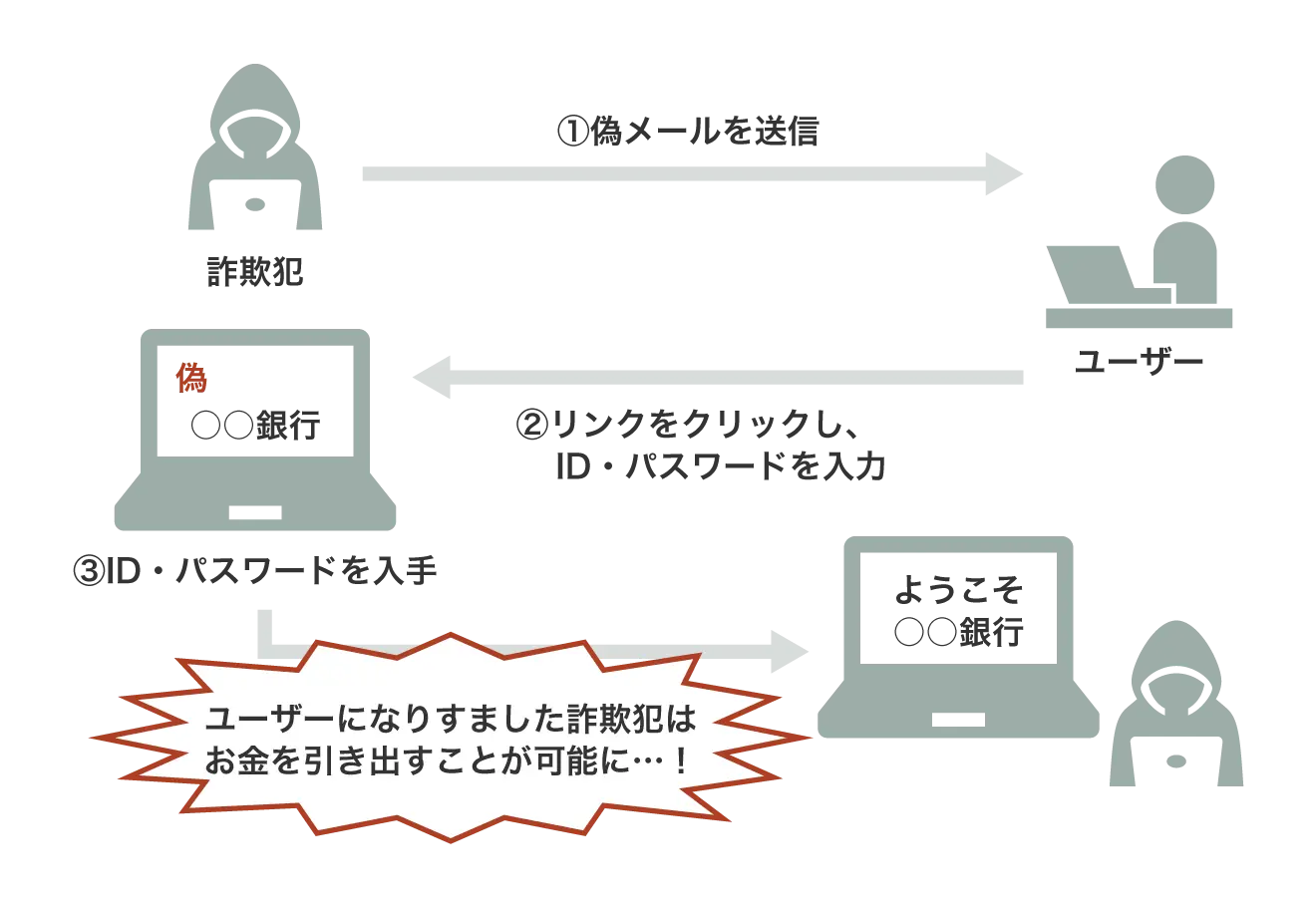

フィッシング詐欺

フィッシング詐欺とは、送信者を巧妙に詐称したメールから不正なWebサイトに接続させ、クレジットカードやアカウントなどの情報を盗み出す手口です。

その多くが知名度の高い上場企業、またはサービスなど、実在する組織・サービスを名乗ってEメールやSMS(ショートメッセージサービス)で偽装したサイトへ誘導します。そこからユーザーに個人情報やクレジットカード情報を入力させ、盗み取るのです。

マルウェア・ランサムウェア感染

メールやファイル、Webサイト経由、ソフトウェアのぜい弱性など様々な経路から悪意のあるマルウェア・ランサムウェアを侵入させる手口です。侵入したマルウェアやランサムウェアは情報漏洩、なりすまし、情報の改ざん、システムの破壊などを行う脅威となります。

マルウェア・ランサムウェアの対策方法については、以下の関連記事で詳しく解説しています。

▼マルウェアの被害を防ぐには? 対策方法と感染時の対処法を解説

▼ランサムウェアの感染経路は? 感染被害や対策方法を徹底解説!

データの消失または破損

第三者からの悪意によるインシデントではなく、社内での事故やシステムの不具合によるセキュリティリスクもSaaS利用時に発生します。

例えば、インターネット回線の接続不良や、サーバー・システムの不調などでデータが正しく保存されない、または保管していたデータが破損する、というような事象です。

内部からの情報漏洩や不正利用

社員のIDやパスワードを知っている内部の者が、業務外で不正にアクセスして情報を閲覧したり、社内の情報を第三者に横流ししたりといった手口もあります。

情報を横流しする報酬として、金銭を受け取る目的があるようです。

SaaSにおけるセキュリティ対策の特徴

SaaSのセキュリティ対策を行っているのは、提供している事業者側です。SaaSのセキュリティに関する特徴について、次項より解説します。

SaaSの安全性は高まっている

SaaSは、インターネットを通じて、クラウド上のソフトウェアを利用するため、使用環境はオープンです。そのため、自社でシステムを構築し、クローズドな環境の社内ネットワークで利用する「オンプレミス」よりもセキュリティのレベルは低い、と考えられがちです。

しかし実際には、オンプレミスでも、完全にクローズドな環境を現代のビジネスの中で保持するのは難しいといえます。なぜなら、システムを利用している端末がインターネットに接続すれば、SaaSと同じくセキュリティリスクが発生するためです。

SaaSをはじめとするクラウドサービスは、登場しはじめた頃からセキュリティリスクが懸念されてきたため、セキュリティ対策を強化し続けています。最新技術を用いて管理するなど、SaaSの安全性は高まっているといえるでしょう。

クラウドサービスの1種類であるSaaSとその他のサービスの定義などについて解説した記事もご用意しております。ぜひご確認ください。

▼「SaaS」と「クラウド」それぞれの定義や導入時のチェックポイントを解説

セキュリティレベルはサービスや事業者により異なる

SaaSのセキュリティ対策は強化されている傾向にありますが、対策レベルはサービスごとに異なります。

SaaSの事業者側は常にサイバーセキュリティの対策を強化していますが、不正アクセスやハッキングを行うクラッカー側も、新しい手法で攻撃をしてきます。

SaaSのセキュリティ対策は、事業者側の方針に委ねる部分が大きいものです。そのため、新しい攻撃の手法が現れた場合のセキュリティ診断や対策も、事業者側が行うことになります。

ユーザー側は基本的に、SaaSの最新のセキュリティ対策を常に受けられる状態です。

ユーザー側の責任範囲が小さい

SaaSのセキュリティ対策について、事業者側の責任範囲が大きいということは、つまりユーザー側の責任範囲は小さいことになります。

インシデントが発生した場合、その対応をしたり責任を問われたりするのはSaaSの事業者側です。自社の責任範ちゅうは最小限にしつつ、事業者が行う高いレベルのセキュリティ対応を受けられるといえるでしょう。

一方、オンプレミスの場合、トラブルやインシデント発生時の対応は自社の責任です。実害が生じた場合は、当然のことながら復旧費用や損害賠償なども発生します。

なお、SaaSを利用している場合でも、事業者側の責任範囲やトラブル時の対応内容として明示されている部分以外については、基本的に事業者側に責任はありません。その点は留意して、社内でもセキュリティ対策を講じましょう。

SaaSの事業者側が行うセキュリティ対策

SaaSの事業者側が行っている具体的なセキュリティ対策を解説します。

※以下でご紹介するのは一般的なSaaS事業者の対応内容例です。事業者ごとに対応内容は異なります。

- ぜい弱性診断の実施

SaaSとして提供するソフトウェアに、セキュリティの弱い部分がないか、ぜい弱性がないかなどを常にチェックします。 - 不正アクセス対策

不正アクセスをブロックするファイアウォールや、IDS(Intrusion Detection System:不正侵入検知システム)・IPS(Intrusion Prevention System:不正侵入防止システム)などを導入します。 - 認証サービスの導入

2段階認証や多要素認証などの導入で、ログイン時の本人確認を厳重化します。 - アクセスログの管理

誰がいつアクセスしたかを記録・管理し、不正アクセスの侵入者やデータを盗み取った犯人を明らかにします。 - データや通信の暗号化

第三者には解読できないようにデータや通信を暗号化し、情報を読み取られないようにします。 - サーバー障害への対策

運用監視システムを利用して、ウイルスやインシデントを検知し、サーバー障害を未然に防ぎます。 - バックアップ

データやシステムのバックアップを定期的に作成します。

SaaSのユーザー側のセキュリティ対策

SaaSのセキュリティ責任は事業者側にあるため、ユーザー側が行えるSaaSへのセキュリティ対策はあまりありません。

そのため、ユーザー側でできるSaaSのセキュリティ対策とは、SaaSを利用する「ユーザー」と「デバイス端末」に関する対策を行うことです。

ユーザー側でできるSaaSのセキュリティ対策を、次項より紹介します。

ID・パスワードの管理

ID・パスワードの漏洩や不正利用を防ぐために、以下のように厳重に管理しましょう。

- パスワードはなるべく桁数を多くし、大文字・小文字・数字・記号を取り混ぜたものにする

- 自分のID・パスワードを他人に教えない

- 複数のサービスで同じID・パスワードを使い回さない

- デバイス端末にID・パスワードや認証情報の記録を残さない

- 2段階認証を用いる

- Google Chromeなど活用できるツールを用いて、強力なパスワードの自動生成を利用する

ID管理のセキュリティリスクや管理コストについて、以下の事例にて紹介しています。

【事例】ID管理に思わぬ膨大なコストと手間が発生。それを回避したサービスの機能とは

テクバンでは、セキュリティを向上させると同時に、より利便性を高めることができるIDaaS(Identity as a Service)の「Okta Workforce Identity Cloud」の導入支援を行っております。

ユーザーはOktaに一度ログインするだけ(シングルサインオン)で、クラウドサービスやオンプレミスシステムへのログインを省略でき、入社や異動、退職などの人事イベント時のID管理作業を自動化し、セキュリティレベルの向上と共に管理負荷軽減とコストの低減を実現するサービスです。ぜひご検討ください。

アクセスの制御

不正アクセスを防ぐために、アクセス制御機能を活用し、アクセスできるユーザーや場所などを管理します。以下のような項目を決定するとよいでしょう。

- SaaSを利用できるユーザー、できないユーザーの範囲

- アクセスできる端末

- 利用できる時間

- 利用できる機能

- 閲覧できるデータ

利用できる時間や機能、データは段階分けし、権限によって制限をかけることもできます。万が一のためにアクセスログが取れるSaaSを選ぶのもよいでしょう。

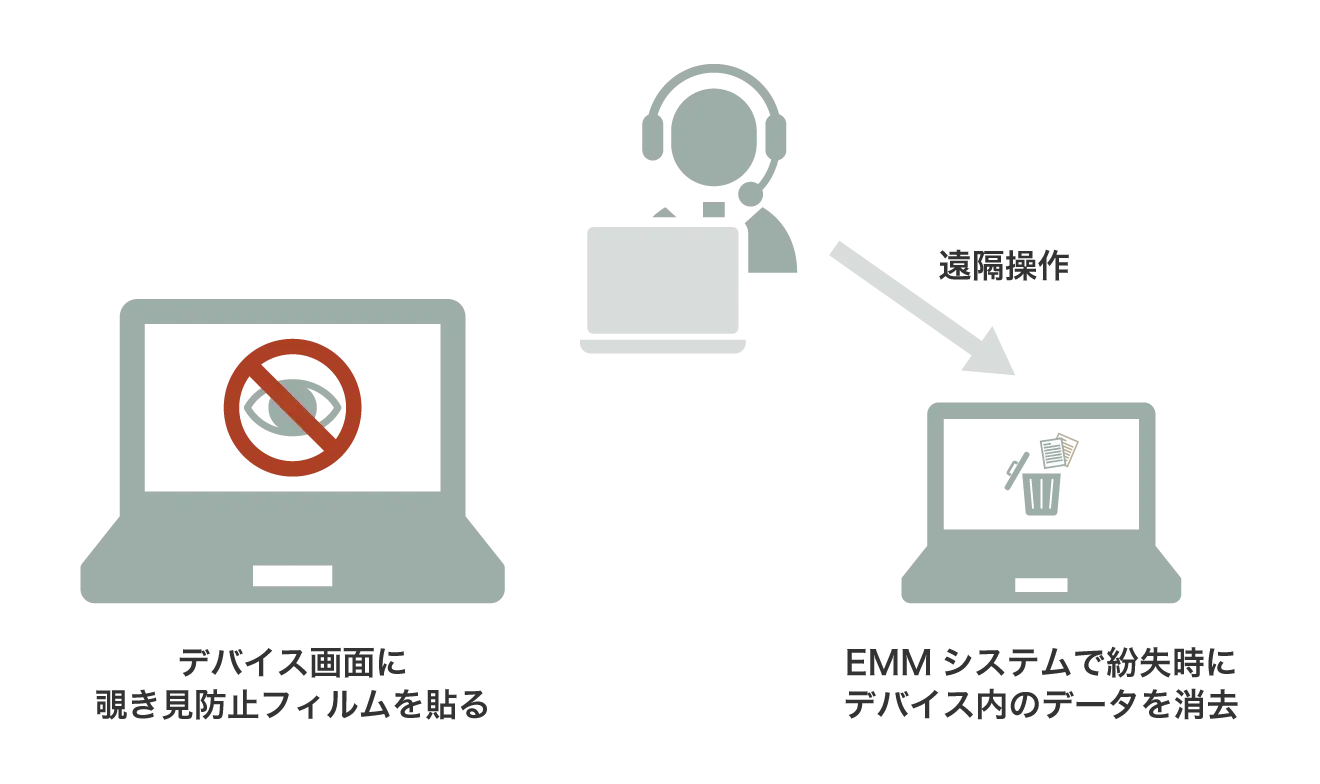

外部からののぞき見防止やEMMの活用

SaaSを利用するデバイス端末を他者にのぞき見られて、情報やID・パスワードが漏洩してしまうリスクもあります。その対策として、デバイスの画面にのぞき見防止フィルムを貼って情報を保護することが効果的です。

また、スマホやタブレットなどのモバイル端末のシステム・アプリケーション・コンテンツなどを一括管理できるEMM(Enterprise Mobility Management)では、モバイル端末の紛失や盗難にあった際に、端末上のデータを消去できる機能があります。端末が遠くにあっても、リモート操作でデータを削除できるため、情報流出を防げるでしょう。

テクバンが導入支援を行うCrowdStrike Falconでは、クラウドネイティブなFalconプラットフォームと効率的なシングルエージェントを活用し、スマホやタブレットなどデバイスの包括的なエンドポイント対策を提供しています。ぜひご検討ください。

他のIT資産とともに一元管理

SaaS以外の社内で利用しているデバイスやシステムなどの「IT資産」をすべて一元管理することも、セキュリティ対策のひとつです。

管理担当者がIT資産すべての利用状況やログの監視、OSやソフトウェアのアップデート管理、セキュリティ面におけるぜい弱性のチェック、セキュリティ対策の計画と実行などを一括して行います。それらを同じ担当者が一元管理をすることで、リスクの早期発見や障害発生時の迅速な対応につながるでしょう。

SaaSが利用できない場合の準備をしておく

万が一、SaaSが利用できなくなった場合に備えて、社内での準備が必要です。

例えば、データは定期的にバックアップを取ったり、ネットワーク以外のルートからデータを閲覧できる仕組みを整えたり、ということが挙げられます。SaaSが使用できなくても、一時的に業務を続けられる代替の仕組みを用意しましょう。

また、SaaSを利用しない連絡手段を確保し、緊急時の連絡方法についてルールを定めることも有効です。

運用ルールの見直しと徹底

システムやデバイス端末へ強力なセキュリティ対策を行っても、利用するユーザーのリテラシーが低かったり、故意に悪意のある行動をしてしまったりという状況は、重大なインシデントにつながります。

人為的なリスクを予防する手段として、SaaSに関する業務の運用ルールを以下のように定め、資料配布やセミナーなどで社員に徹底することが重要です。

- アクセスできるユーザー・時間・場所を定めたルールの徹底(例:私物のデバイスを社内ネットワークに接続しないなど)

- アクセス記録や利用記録の残し方

- 情報の取り扱い方(例:USBメモリや個人的なクラウドストレージにファイルを持ち出さないなど)

- 記録・情報の管理者や管理方法

- セキュリティチェックリストの作成、及び定期的な確認

SaaSサービスや事業者を選ぶポイント

セキュリティ面からSaaSサービスや事業者を選ぶ際に、覚えておきたいチェックポイントを解説します。

1.ISO取得の有無

「ISO」とは、「International Organization for Standardization」の略で、日本語では「国際標準化機構」と訳されるスイスの機関を指します。ISOでは、国際的に通用する「ISO規格」を制定し、このガイドラインに適合した個々の製品・サービスを認定しています。

SaaSの事業者が「ISO27017=クラウドセキュリティ規格」などのISO規格を取得しているか、事業者のコーポレートサイトを確認したり、実際に問い合わせたりしてみるとよいでしょう。

2.具体的なセキュリティ対策の内容

事業者が実際に行っているセキュリティ対策を確認しましょう。事業者によってセキュリティ対策の方法やレベルが異なるためです。

セキュリティ対策の内容や一覧は、製品紹介ページなどで公開されています。記載がなければ、実際に問い合わせて確認することをおすすめします。

3.ユーザー側の責任範囲

SaaSのセキュリティ対策、及びセキュリティへの責任は、事業者側が担う部分が大きいですが、「高いセキュリティレベルは確保しつつも、なるべく自社が担う責任や管理範囲は小さくしたい」と考える組織も多いでしょう。

そのため、以下2つのような、SaaS利用に関する責任範囲の規定を事前に確認してください。

- データの消失や破損時の責任の所在は、事業者側かユーザー側か

- データの消失や破損時に受けられる補償内容

責任範囲や補償については、一般的には利用規約にしっかりと明示されています。内容に納得できるサービスや事業者を選びましょう。

4.インシデント対応

セキュリティ上の問題やインシデントが生じた際の対応についても、事前にルールを定めることが大切です。以下のようなことを決めておきましょう。

- マルウェア感染やサイバー攻撃などでシステムに障害が生じた際の復旧方法

- 復旧までの対応手順

- 情報漏洩があった場合の対応方法

- 原因の究明と報告の有無

いかに具体的な対策が定められているかが重要なため、インシデント対応に知識・スキルがある人材に問題ないかどうかチェックしてもらうとよいでしょう。

5.プロによるSaaSの選定やセキュリティ対策を受ける

「自社業務に適合し、かつセキュリティ面で安心して利用できるSaaSが選べない」「SaaSを含めて自社のセキュリティ対策に不安や課題がある」という場合には、セキュリティソリューションを提供するプロに依頼するのも有効です。

テクバンでは、最新のセキュリティ対策をお客様ごとのニーズに応じた形で提案・提供する「次世代セキュリティ対策」サービスを展開しています。SaaSで最新のセキュア環境の構築が実現可能です。ぜひご検討ください。

SaaSでもセキュリティ対策は万全に

SaaSのセキュリティ対策の特徴や発生するセキュリティリスク、事業者側とユーザー側それぞれのセキュリティ対策について、解説しました。

SaaSはすぐに導入でき、アップデートやセキュリティ対策は事業者側が担うなどのメリットがある一方、インターネット上でサービスを利用する限り、セキュリティリスクやインシデントが発生するかもしれないデメリットもあります。

大切な情報を守るためにも、最新のセキュリティソリューションを導入し、セキュアな環境でSaaSを活用しましょう。