昨今、急増しているマルウェア・ランサムウェアによるサイバー攻撃。その中でも感染拡大が懸念されているのが「Emotet(エモテット)」です。マルウェアの中で最も恐ろしい種類ともいわれています。

本記事では、Emotetの特徴や攻撃手法、そして感染した際の対処法や予防法を紹介します。これらを事前に把握することで、オフィス外のテレワーク中でも慌てず、被害を回避しましょう。

Emotet(エモテット)とは?

Emotetとは、2019年末頃メディアで取り上げられてから、一気に知名度を上げたマルウェアです。特に2022年2月の第1週から、Emotetの感染が急速に拡大していることが確認されています。

マルウェアとは、悪意のあるソフトウェアの総称で、「malicious(悪意のある)」と「software(ソフトウェア)」を組み合わせて命名されました。

IPA(独立行政法人情報処理推進機構)によると、Emotetの攻撃メールの配信は、2022年11月上旬より一時、鳴りを潜めていました。

ところが、2023年3月7日から再び現れ始め、以前より被害が急増していることが明らかになっています(「Emotetの攻撃活動再開について(2023年3月9日)」より)。

知らぬ間に被害に遭わないために、不正メールを主な感染経路とするEmotetの特徴や、感染する原因を確認していきましょう。

関連の記事をご用意しております。ぜひご覧ください。

▼マルウェアの被害を防ぐには? 対策方法と感染時の対処法を解説

Emotetの特徴

Emotetは、メールの添付ファイルを開封したり、メール内に表示されているURLをクリックしたりすることでウイルス感染を広げるのが特徴です。

その他、ExcelやWordのマクロ機能を利用して感染させ、デバイス上で有害な動作を行います。

最近のEmotetはそれだけに留まらず、メールに添付されているショートカットファイルを実行すると感染してしまうことも確認されています。

Emotetはより巧妙化するため何度もアップデートが行われており、組織や個人への脅威となっています。

テクバンでは、利用しているシステムやツールの脆弱性に不安があるお客様へ、セキュリティ診断から対策の構築・導入までご支援しております。ご興味がありましたら、ぜひ下記をご確認ください。

テクバンのセキュリティソリューションを確認する

Emotetに感染する原因

先述したように、Emotetはメールの添付ファイルで配信されます。

主にマクロ付きのExcelやWord文書ファイル、またはパスワード付きZipファイル形式になっており、メールを開封し「マクロを有効化にする」操作を行うとEmotetに感染する仕組みです。

Emotetはメールのなりすましが巧妙で、人間心理を巧みに突いた手口によってサイバー攻撃を仕掛けてきます。

送られてくるメールの本文や件名は、実在の組織を装うケースが多く、本物と見分けがつかない署名を使います。過去に直接のやり取りがなくても、関係があると思わせる内容になっているため、自分宛を疑うことなく添付ファイルを開封して、感染を広げる要因になっているのです。

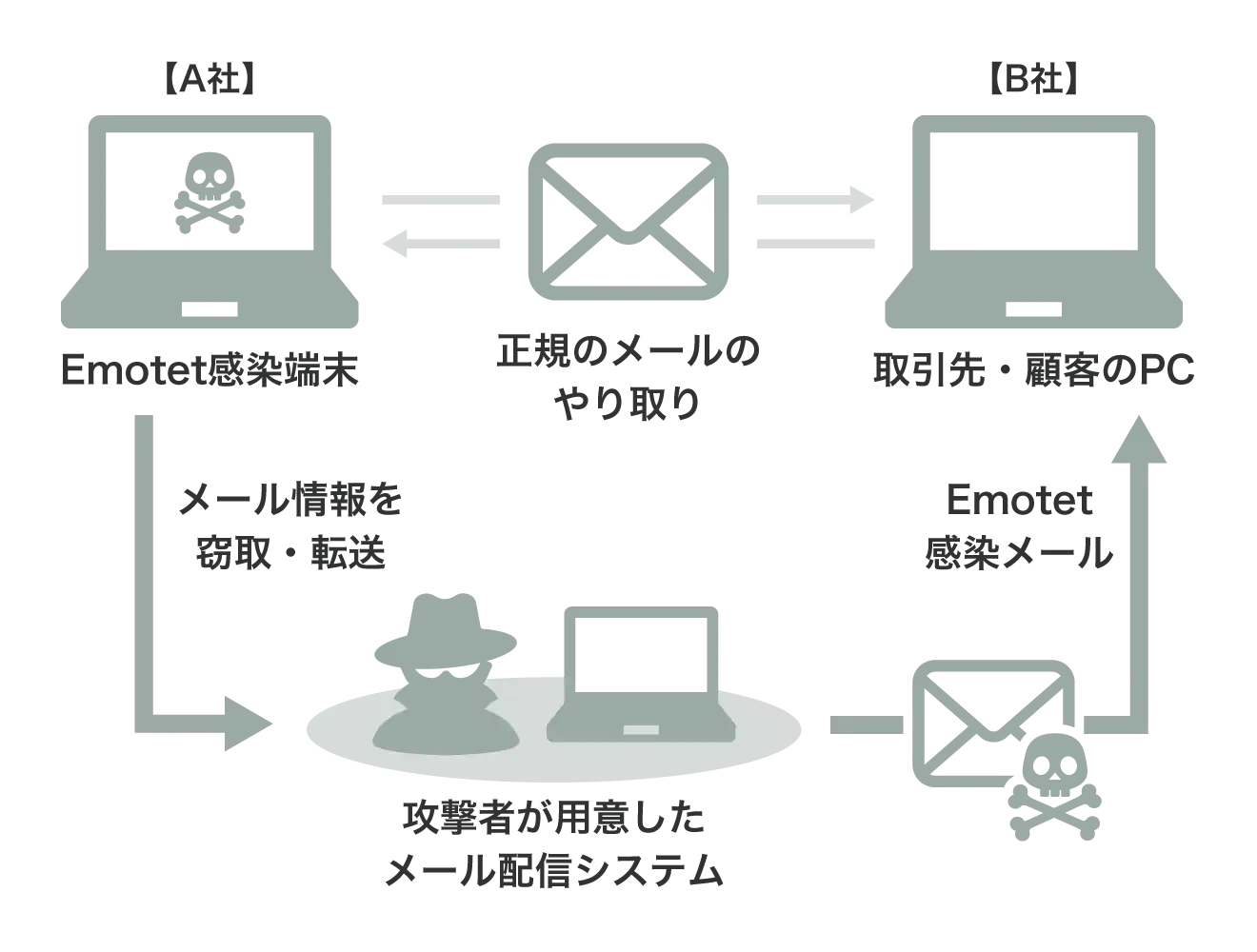

さらに、取引先などとやり取りしていたメールを盗み取り、返信を生成して送られてくる場合もあり、本物と見分けがつきにくく、注意が必要です。

関連の記事をご用意しております。ぜひご覧ください。

▼PPAP対策の効果的な方法をメリット・デメリットごとに紹介

Emotetの最も一般的な攻撃手法とは?

Emotetは主に、ファイルを添付した大量のメールで、ばらまき攻撃を仕掛けてきます。

これまでにやり取りをしたことのある相手からの返信メールを装い、ボット型のマルウェアから送信し、興味を惹きやすいような件名を設定しています。かなり巧妙で、偽造とはわかりづらいのです。

Emotetのメールだと気づかず、ファイルを開くと、メールアカウントやパスワード、個人情報などが抜き取られます。

また、攻撃者はその情報を基に別のユーザーへ感染メールを送信するため、取引先や顧客を巻き込む可能性が非常に高く、被害は自社だけにとどまらないのです。

Emotetに感染するとどうなる?

では、Emotetに感染するとどのような事態が発生するのでしょうか。主に以下の4つの被害を想定できます。

重要な情報を盗み取られる

攻撃者の目的は機密情報やアカウント情報の窃取です。

Emotetが端末に不正に侵入すると、媒介して情報を窃取するマルウェアがダウンロードされ、認証情報などの様々な情報が外部サーバーへ送信されて悪用されます。

メールに登録されている連絡先や氏名などの情報だけでなく、感染したPCのIDやパスワードなどの認証情報も盗み取るのです。

社内ネットワークに不正ログインも可能になるため、様々な重要情報が外部へ流出し、長い期間にわたり攻撃メールに使用される危険があります。

ランサムウェアに感染し、身代金を要求される

Emotetによる他のマルウェア媒介によりランサムウェアがダウンロードされ、実行される場合があります。ランサムウェアに感染すると、PCや端末内のファイルやデータが暗号化され、その後に攻撃元から身代金を要求されてしまいます。

また、ワイパー型のマルウェアの場合は、データを破壊するため、どのような情報が漏えいしたのか、被害の全容調査が不可能です。

被害により端末自体が利用できなくなるため、復旧作業を行う間、業務が止まり、企業にとって深刻な被害となる恐れがあります。

関連の記事をご用意しております。ぜひご覧ください。

▼ランサムウェアの感染経路は? 感染被害や対策方法を徹底解説!

他の端末にEmotetが伝染する

Emotetは自己増殖するワームとしての側面も持っており、ネットワーク内に侵入すると他の端末へ侵入を試みます。外部から社内を守る「境界型セキュリティ」を採用している企業は、社内に侵入された場合、会社全体にEmotetが伝染し蔓延する危険があります。

また、端末内で潜伏しつつアップデートされていることも確認されており、OSに新たな脆弱性が発見されたら、組織内で爆発的な感染拡大を及ぼす可能性もあります。

社外へEmotetがばら撒かれる

Emotetの感染によって盗み取られたメール情報を利用して、取引先など社外へ不正メールがばら撒かれることがあります。

感染端末が増加するだけでなく、損害補償問題に発展することも考えられます。顧客への注意喚起はもちろん、企業のブランドイメージの毀損や、企業の信用低下につながる大事に発展するでしょう。

Emotetに感染してしまった際の対策

感染対策は、複数の方法があります。以下では、それぞれの対策方法を紹介します。

Emotetに感染しているかを確認する

自身のIDやパスワードを悪用した不正なアクセスが行われている、取引相手などから「不審なメールが届いた」などといった連絡が来る場合など、Emotetへの感染が疑われる場合には、まず感染の有無をチェックします。感染の有無をチェックできるツールの活用も有効です。

警視庁では、JPCERT/CC(一般社団法人JPCERTコーディネーションセンター)が公開しているエモテット専用の感染確認ツール「EmoCheck(エモチェック)」を紹介しています。いつもと違う不審な点を感じたら、すぐに確認してみることをお勧めします。

Emotet(エモテット)感染を疑ったら(警視庁)

マルウェアEmotetの感染再拡大に関する注意喚起(JPCERT/CC)

感染が確認されたら、システム管理部門など必要な部署へ早急に報告しましょう。

その後、Emotetの駆除を行い、他のマルウェアも合わせて駆除します。必要に応じて、PCの初期化を行うとより安心です。

感染した端末の設定・情報を変更する

Emotetの感染拡大を防止するため、感染したアカウントのメールアドレスや認証情報を変更しておきましょう。Outlook などのメールアカウントや、Webブラウザに保存されていた認証情報などを変更する必要があります。

関係者への注意喚起

Emotetの感染が確認されたら、すぐに取引先などに向けて注意喚起を行います。調査で確認した対象メールや、メールアカウントのアドレス帳に含まれていたメールアドレスは窃取されている可能性が高いです。そのため、関係する人数が不特定多数の場合は、プレスリリースなどで案内すると良いでしょう。

Emotetを予防するには?

ここまで、Emotetの特徴と感染した場合の影響や対策について解説しました。

では、Emotetを予防するにはどのようにしたら良いでしょうか?

感染を防止するポイントをまとめました。

ウイルス対策ソフトを導入

ウイルス対策ソフトをPCやスマホにインストールすることで、悪意のある不正メールや迷惑メールを検出できます。無料でダウンロードできるチェックツールもあるため、比較的簡単に導入できるでしょう。

しかし、ウイルス対策ソフトは従来の攻撃パターンに基づいた検出が基本となっており、新たな脅威にはアップデートなどが必要な場合があり、対応しきれないこともあるため、注意が必要です。

エンドポイントセキュリティを利用する

エンドポイントセキュリティは、サーバーやPCをはじめとした末端機器をサイバー攻撃から守るための対策方法です。マルウェアなどの脅威を検知して端末の被害を未然に防止するEPPと、マルウェア感染後の端末の被害を最小限に抑えるEDRの2つに分類できます。

エンドポイントセキュリティは、企業のシステムに接続する端末をリアルタイムで監視し、端末に到達しないようにします。もし端末でのウイルス感染活動が始まってしまった場合は、その挙動を分析し、脅威を検知し、問題を即座に警告します。

テクバンでは、マルウェアなどの感染を検知し、迅速に対応を行うためのソリューションであるEDR(Endpoint Detection and Response)の導入支援を行っております。

「VMware Carbon Black Cloud」や「CrowdStrike Falcon」「Sophos Intercept X Advanced」など、お客様の環境や要望を検討し、プロの視点から適切なセキュリティ対策をご提案いたします。

関連の記事をご用意しております。ぜひご参照ください。

▼Zscaler とは? クラウド時代に必須のセキュリティ対策とゼロトラストの関係を解説

セキュリティ研修や訓練を行う

どのような対策を講じても、従業員自身が気を付けていなければ、Emotetの感染を防ぐことはできません。「怪しいメールは絶対に開封しない」という認識を社内で徹底することが大切です。判断が難しい場合は、必要に応じて送信者に直接問い合わせるなど、十分な対策を取りましょう。

セキュリティ研修の実施や、社内で疑似的に不正メールを配信し不審なメールを開封しない、という訓練をすることも有効な手段です。加えて、定期的にデータのバックアップを取得しておくことも重要とされています。

そうすれば、感染リスクを限りなく抑えることが可能です。

セキュリティについては、以下の記事で詳細を説明しています。ぜひご覧ください。

▼情報セキュリティ3要素のCIAとは? 基礎知識から具体的な対策まで徹底解説

Emotet攻撃への防御策を強化しよう

マルウェアの被害が現在も増え続けているのは、従来のアンチウイルスソフトをすり抜け、Emotetやその他のマルウェアが日々進化しているからです。Emotetをはじめ、あらゆるマルウェアの進化に対応できる、有効なセキュリティ対策を行うことが重要です。

Emotetの感染による損失・リスクは取引先や顧客など多岐にわたり、企業の信用にも大きく影響します。感染を未然に防ぐには、受信した不正メールのプログラムやリンクを作動させないように、受信者それぞれが注意するしかありません。

メールはビジネスのコミュニケーションに必要不可欠です。安全に利用するため、一人ひとりが企業の情報資産を守る意識を持って業務に取り組むことが大切です。Emotetの進化に対応できる有効なセキュリティ対策を講じ、危険を回避していきましょう。

テクバンでは、最新の脅威に対応する様々なサイバーセキュリティ対策サービスを提供しています。ご興味のある方は、ぜひ一度テクバンまでご相談ください。

テクバンへセキュリティについて相談する

テクバンの次世代セキュリティ対策