働き方改革や新型コロナウイルスの影響でリモートワークが普及し、同時にセキュリティへの関心が非常に高まっています。

企業が持つ情報資産やシステムを、不正アクセスやウイルス感染、情報漏えいといったリスクから守ることを情報セキュリティ対策と言いますが、その情報セキュリティはCIAと呼ばれる3つの要素を維持することが重要と考えられています。

本記事では、この3要素(CIA)とは何なのか、具体的にどんなセキュリティ対策を行うべきかを知りたい方のために基本的な知識を解説します。

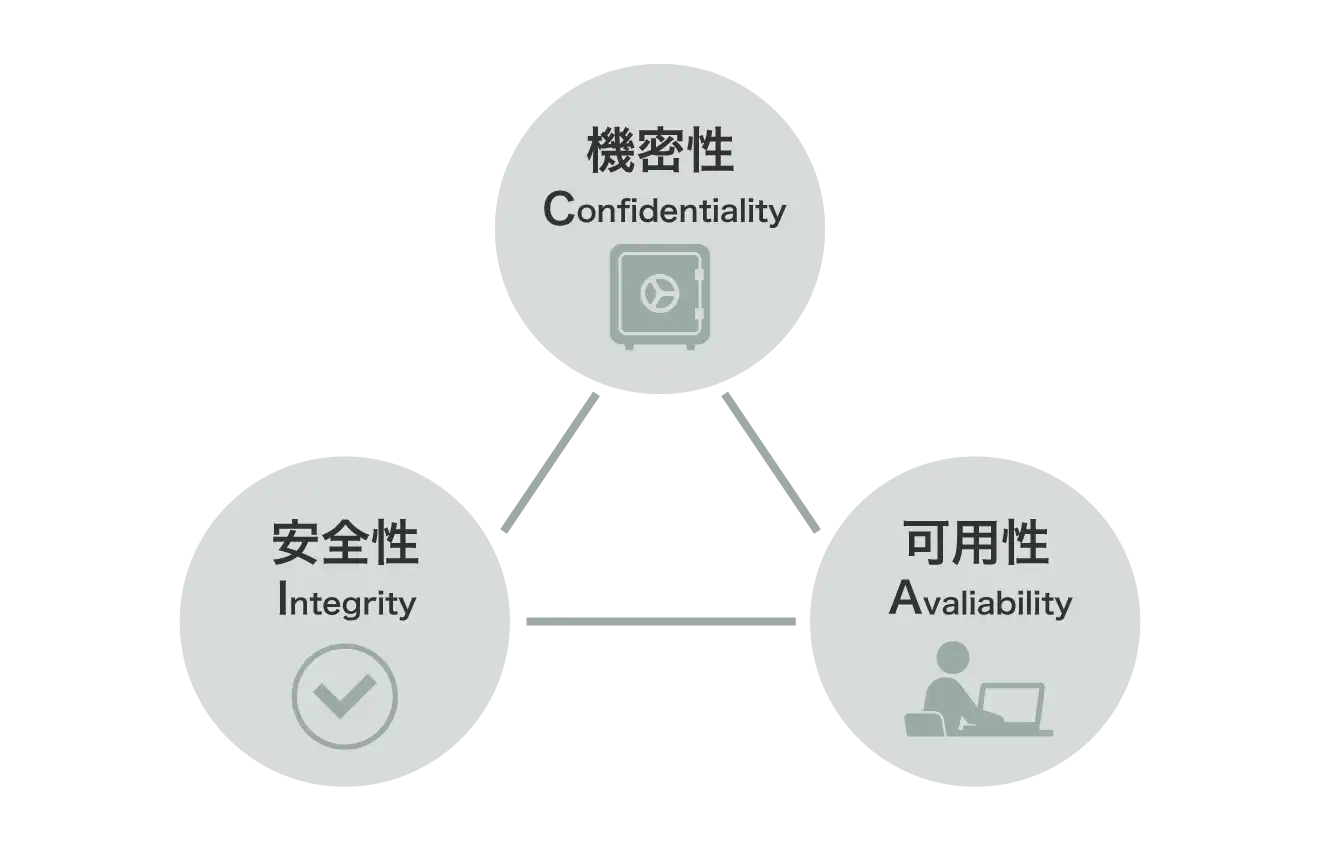

情報セキュリティ3要素のCIAとは?

CIAとは、「機密性」(Confidentiality)、「完全性」(Integrity)、「可用性」(Availability)の頭文字を取った言葉であり、情報セキュリティの基本となる3要素のことを言います。

- 「機密性」許可された者だけがその情報にアクセスできる状態であること

- 「完全性」情報が正確かつ完全な状態であること

- 「可用性」必要な時にいつでも利用できる状態にしておくこと

この3要素が維持できていないとセキュリティのリスクが高まり、「情報資産を十分に管理できていない」とされ、外部の評価も著しく下げることにもつながります。

また、これら3要素は互いに影響し合っています。情報が漏えいし(=機密性が失われる)、第三者に改ざんされることで完全性が失われ、完全性が失われることで、必要な情報を利用できない(=可用性が失われる)ことになります。どれか1つの要素ではなく、すべてバランスよく対策に取り入れることで、情報を安全に保護し、セキュリティ対策を強化することができます。

ここからは、CIAについてそれぞれ詳しく解説していきます。

1.機密性(Confidentiality)

機密性とは、アクセス権を持つ者のみ必要な情報にアクセスできるようにすることであり、第三者に情報を漏えいさせないことを指します。機密性が確保されていないことで、不正アクセスやネットワーク通信の盗聴、USBメモリなどの記録媒体の持ち出しなど情報漏えいの危険性が高まります。

具体的な対策として、以下の例が挙げられます。

- 安易なパスワードを設定せず、使いまわさない

- パスワードをメモや付箋に残さない

- ID/パスワードの変更を一定期間ごとに要求する

- ID/パスワードを外部に持ち出さない

- 情報ファイルにはアクセス権限を設定する

- 情報の入ったHDDはデータセンターなどのセキュリティ環境が整った場所に保管する

- データ保管エリアへは立ち入りを制限する

- 情報が印刷されている用紙は必ずシュレッダーにかける

一方で、機密性を高めるために社内ルールを厳格にすることで、情報にたどり着くのに時間がかかったり、個人でパスワードを管理しきれなくなったりと、社員の作業効率が下がり、結果的にルールが形骸化してしまう恐れがあります。社内の利便性を損なうことなく、一定の機密性を保つのは実はとても難しいことです。バランスを上手く保ち、正しい方法でリスク対策を行いましょう。

2.完全性(integrity)

完全性とは、内容が常に正確に保たれていることであり、第三者によって情報が改ざんされていない状態を指します。この場合、情報が正確なだけではなく、内容に欠損がなく最新であることも重要です。情報は正確でも一部が欠けている場合や古い情報のままでは完全とは言えません。情報は正確かつ最新の状態に保たれている必要があります。

完全性が損なわれると、情報の信頼性が疑われ、企業としての信頼の喪失にもつながります。また取引先や顧客にも損失をもたらすリスクがあります。

具体的な対策として、以下の例が挙げられます。

- 更新手順や保管ルールなどを規定する

- 情報へのアクセス履歴/変更履歴を残す

- 情報にデジタル署名をつける

- データの破壊や改変を防ぐためウイルス対策ソフトやファイアウォールを導入する

- 情報を定期的にバックアップする

- 情報を送信・転送する場合は暗号化する

データの損失は不正アクセスなどサイバー攻撃が想定されがちですが、地震や火災など自然災害によっても起こりえます。バックアップシステムを活用し、たとえデータの喪失や改ざんがあったとしても、すぐに復元できる環境を用意しておくことが大切です。

3.可用性(availability)

可用性とは、情報を利用したい時にいつでも利用できることであり、機密性と完全性が保持されている状態を指します。可用性が損なわれるとは、サーバーの不具合や停電などでサービスが停止してしまい、必要な情報が得られなくなってしまった状況などを言います。この場合、素早く復旧できることで「可用性が高い」と表現することができます。

具体的な対策として、以下の例が挙げられます。

- システムを二重化構成にする

- システムをクラウド化する

- システムを冗長化する

- UPS(無停電電源装置)を設置する

- 自家発電設備を持つ

- BCP(事業継続対策)を策定する

- HDDのRAID構成を行う

機密性が「使えない状態」という要素に対し、可用性が「常に使える状態」という要素のため混乱しやすいですが、可用性は「利用したい人がいつでも使える状態」であり、機密性は利用したい人の中でも「アクセス権を持たない人は使えない状態」のことを言います。

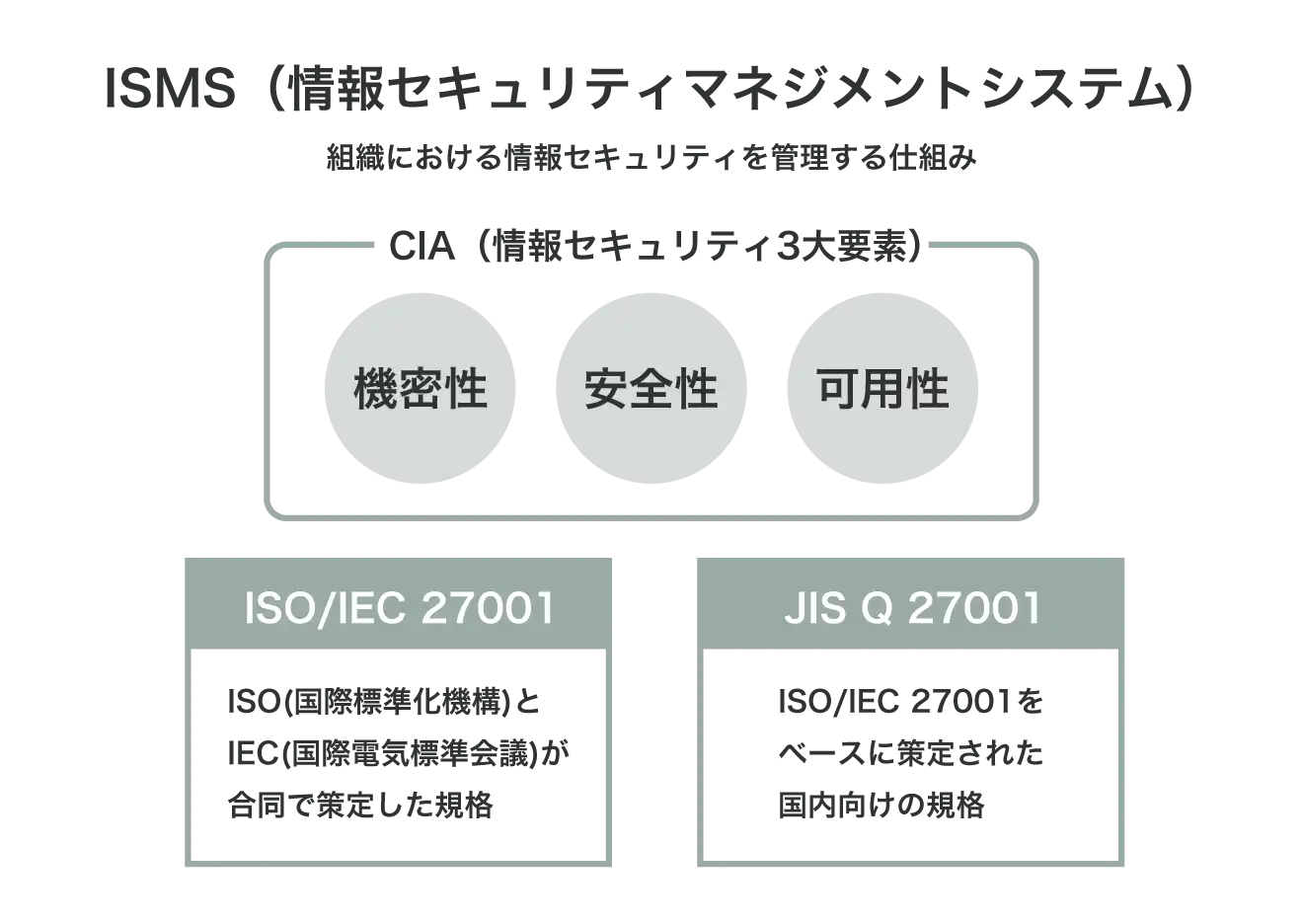

ISMSにおけるCIAとは

ITに関わる人ではあれば一度は「ISMS」という言葉を聞いたことがあるのではないでしょうか。ISMS(情報セキュリティマネジメントシステム)とは、組織における情報セキュリティを管理する仕組みです。認証機関が組織を審査し、規定のセキュリティ基準を満たしていればISMS認証が付与されます。

CIAは、ISMSで情報セキュリティ3大要素として定義されており、この3要素を満たしていなければ審査を通過できません。ISMSの根幹にはCIAがあり、セキュリティ対策を徹底する基本となっています。

また、ISMSに関する規格としては、ISO(国際標準化機構)とIEC(国際電気標準会議)が合同で策定した「ISO/IEC 27001」とJIS(日本産業規格)がISO/IEC 27001をベースに国内向けに策定した「JIS Q 27001」があります。ともに表記が異なるだけで内容に大きな違いはありませんが、これらの規格の中でCIAはより明確に定義されており、認証取得や維持に不可欠な要素となっています。

追加された4つの新要素

近年では、CIAに加えて「真正性」「信頼性」「責任追跡性」「否認防止」の4要素を追加することで更なる安全の追求ができると言われています。

ISO27001の情報セキュリティの定義でも、「情報の機密性、完全性及び可用性を維持すること。さらに、真正性、責任追跡性、否認防止及び信頼性のような特性を維持することを含めることもある」と記載されています。

3要素ほど知られてはいませんが、情報セキュリティをより強化する考え方として注目されるようになり、CIAと合わせて「情報セキュリティの7要素」とも呼ばれています。

次からは、4要素についてそれぞれ詳しく解説していきます。

真正性(Authenticity)

真正性とは、情報にアクセスする者がアクセスを許可された本人であるかを確認し、なりすましを防ぐことを指します。単純なパスワードで万が一突破され、アクセスすべきではない第三者がアクセスしてしまう恐れがあるため、複数の認証を行い確実に本人であることを確認する必要があります。

具体的な対策として、以下の例が挙げられます。

- アクセスを制限する

- 二段階認証を行う

- デジタル署名を設定する

- 指紋などの生体認証を行う

信頼性(Reliability)

信頼性とは、データを管理するツールやシステムが意図したとおりに動くことを指します。ヒューマンエラーに限らず、プログラムのバグやシステムの不具合によってデータの消失、改ざんがされてしまうこともあります。システムを文字通り信頼して使い続けられるような設計、構築、保守が重要とされます。

具体的な対策として、以下の例が挙げられます。

- 欠陥・不具合を起こさないための設計や構築を行う

- 不具合が起きてもすぐにリカバリーできる仕組みを構築する

- システム開発時に設計書レビューやテストを徹底して行う

責任追跡性(Accountability)

責任追跡性とは、特定の情報やデータを利用した個人または組織の動きを追跡することを指します。内部不正やサイバー攻撃などが起きた場合の原因究明や再発防止のため、誰がいつどの情報にどのような手順で操作したのかを記録しておく必要があります。

具体的な対策として、以下の例が挙げられます。

- アクセスログを保存する

- システムログを保存する

- ログイン履歴や操作履歴を保存する

- デジタル署名を設定する

否認防止(non-repudiation)

否認防止とは、情報の作成者が作成した事実を後になってから否定できないように証明することを指します。不正アクセスや情報を改ざんした人に「やっていない」と言わせないために証拠や記録を残しておくということです。

具体的な対策として、以下の例が挙げられます。

- IPアドレスなどのアクセス履歴や通信ログを保存する

- ログイン履歴を保存する

- 操作ログを保存する

- デジタル署名を設定する

- タイムスタンプを付与する

- フォレンジックを行える環境を整えておく

企業に必要なセキュリティ対策とは?

日々、高機能なシステムや便利なサービスが増えていく中、利便性や機能性ばかりを追求し、ついセキュリティ面が疎かになることがあります。また、以前最新のセキュリティ対策ツールを導入したから大丈夫と安心して、脅威や脆弱性を見逃し、被害を拡大させてしまう場合もあります。

セキュリティシステムが進化するのと同時にサイバー攻撃手法も日々進化、巧妙化しています。あらゆるセキュリティ対策を検討し、企業に取り入れることは大切ですが、重要なのはそれらを「維持」することです。常に最新の情報へアップデートし、セキュリティ対策を更新していくことで、攻撃のリスクを低減できます。

また、リモートワークが増えたこともあり、セキュリティ担当者だけではなく、社員一人ひとりがセキュリティの意識を高めることが重要です。自身が利用するデバイスやネットワークに潜む脅威、ヒューマンエラーの可能性、それらの対策を知っておくことで、不注意や間違い、うっかりミスを防ぐことができます。

こういったセキュリティ対策はどこから手をつけたらいいのか分からないという声も多いのですが、先述の7つの要素を意識した対策をすることで、基本的なセキュリティマネジメントを実現できます。各要素を正しく理解した上で自社のセキュリティ対策を見直してみましょう。

関連の記事をご用意しております。ぜひご覧ください。

▼Zscaler とは? クラウド時代に必須のセキュリティ対策とゼロトラストの関係を解説

リスクを想定した対策「ゼロトラスト」とは?

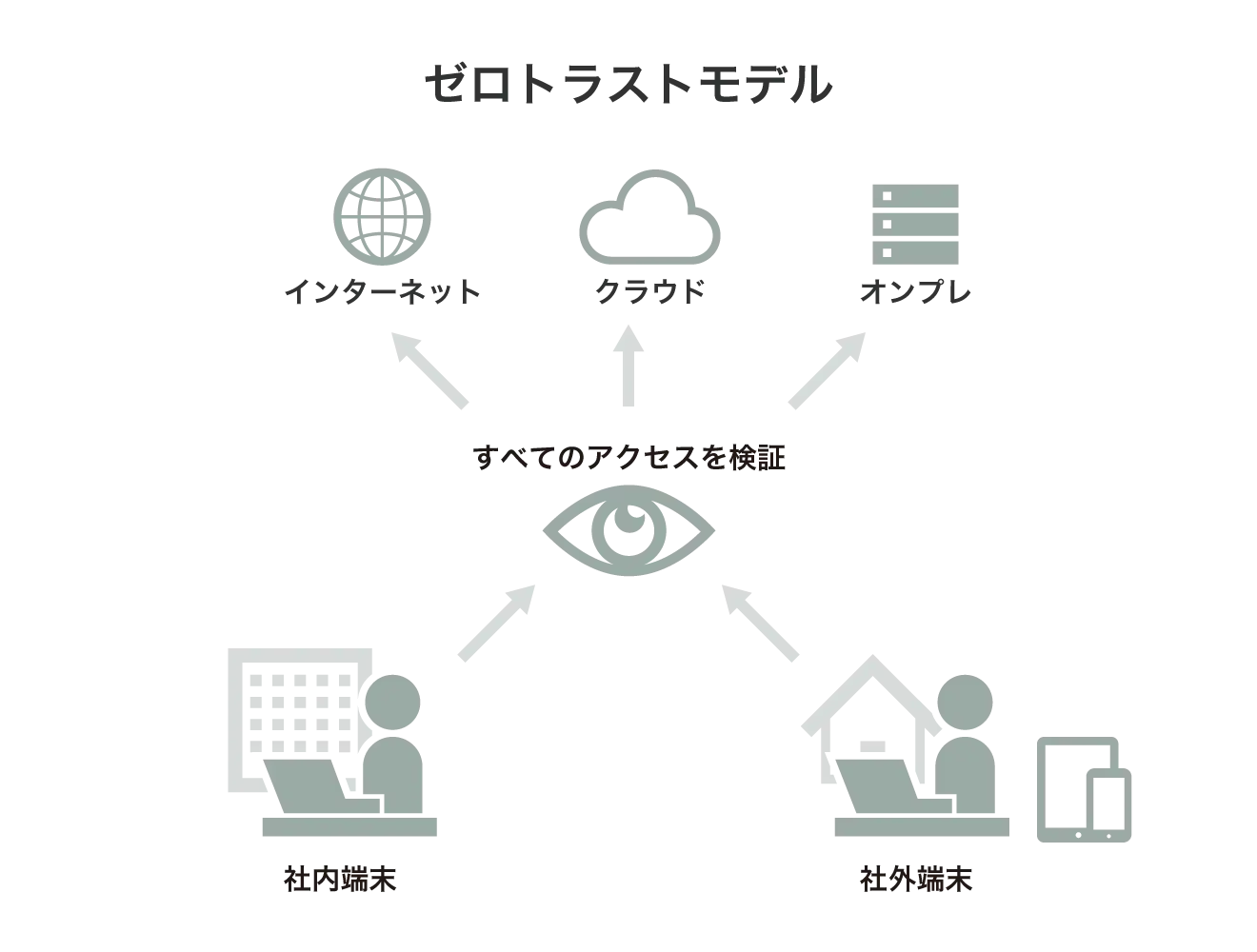

サイバー攻撃は日々進化しており、セキュリティ対策を万全にしていると思っていても、気付かぬうちに不正アクセスやウイルスなどの被害に遭っている場合もあります。

こうした中、近年「ゼロトラスト」というセキュリティモデルが注目されています。ゼロトラストとは、攻撃されることを前提としたセキュリティ対策の考え方です。脅威はすべての場所に潜んでいるので、内外問わずすべてのアクセスを疑って検証すべきという概念で、リモートワークの普及と、どこからでもアクセスできるクラウドサービスの利用増加に伴い、現在多くの企業が推奨しています。

このゼロトラストの概念は、7つの要素と合わせて事前にあらゆるリスクを想定し、具体的な対策をたてる際に役立ちます。「送信した情報が盗み見される可能性」「情報にアクセスする者がなりすましの可能性」「第三者に情報を改ざんされる可能性」など、自社の安全性を自ら疑うことでセキュリティを強化できます。リスクを想定し、「機密性を高めるには」「真正性を高めるには」と考えることでより明確なセキュリティ対策が打ち出すことが可能になります。

関連の記事をご用意しております。ぜひご覧ください。

▼ゼロトラストネットワークとは何か? 従来のセキュリティとの違いやメリット・デメリットについて解説

▼SASEとゼロトラストの違いとは? SASEを活用したゼロトラストの実現方法を解説

CIAを活かしたセキュリティ対策の実現

情報セキュリティ3要素のCIAと4つの要素を追加した7要素について解説しました。特に機密性・完全性・可用性はISMSの根幹であり、情報資産を扱う会社にとって必要不可欠な要素です。それぞれの概念を意識して、自社の情報セキュリティ対策を見直してみてはいかがでしょうか。

また、7つの要素は知っていたとしても正しく活かすことができなければ意味がありません。客観的な視点を得るために専門家のアドバイスや、効果的なソリューションの導入を検討してみるのもおすすめです。7要素を取り入れたセキュリティ対策をぜひ検討してみてください。