オフィスや外出先などからの場所を問わないリモートアクセスやパブリッククラウドの急速な普及により、セキュリティレベルの高いネットワークアクセスが求められています。

そこで今注目されているのがZTNA(ゼロトラストネットワークアクセス)です。

本記事では、ZTNAの基礎から導入メリット、製品比較や選定基準、導入手順までご紹介します。

組織のゼロトラストセキュリティを実現するための第一歩として、ぜひ本記事をご参考になさってください。

ZTNAの基礎知識

ZTNA(Zero Trust Network Access:ゼロトラストネットワークアクセス)とは、「決して信頼せず、常に検証する」というゼロトラストセキュリティモデルに基づいた、ネットワークアクセス制御のアプローチです。

従来の境界型セキュリティモデルとは異なり、ネットワーク内部と外部の区別をなくし、すべてのアクセスに対して認証と認可を要求します。

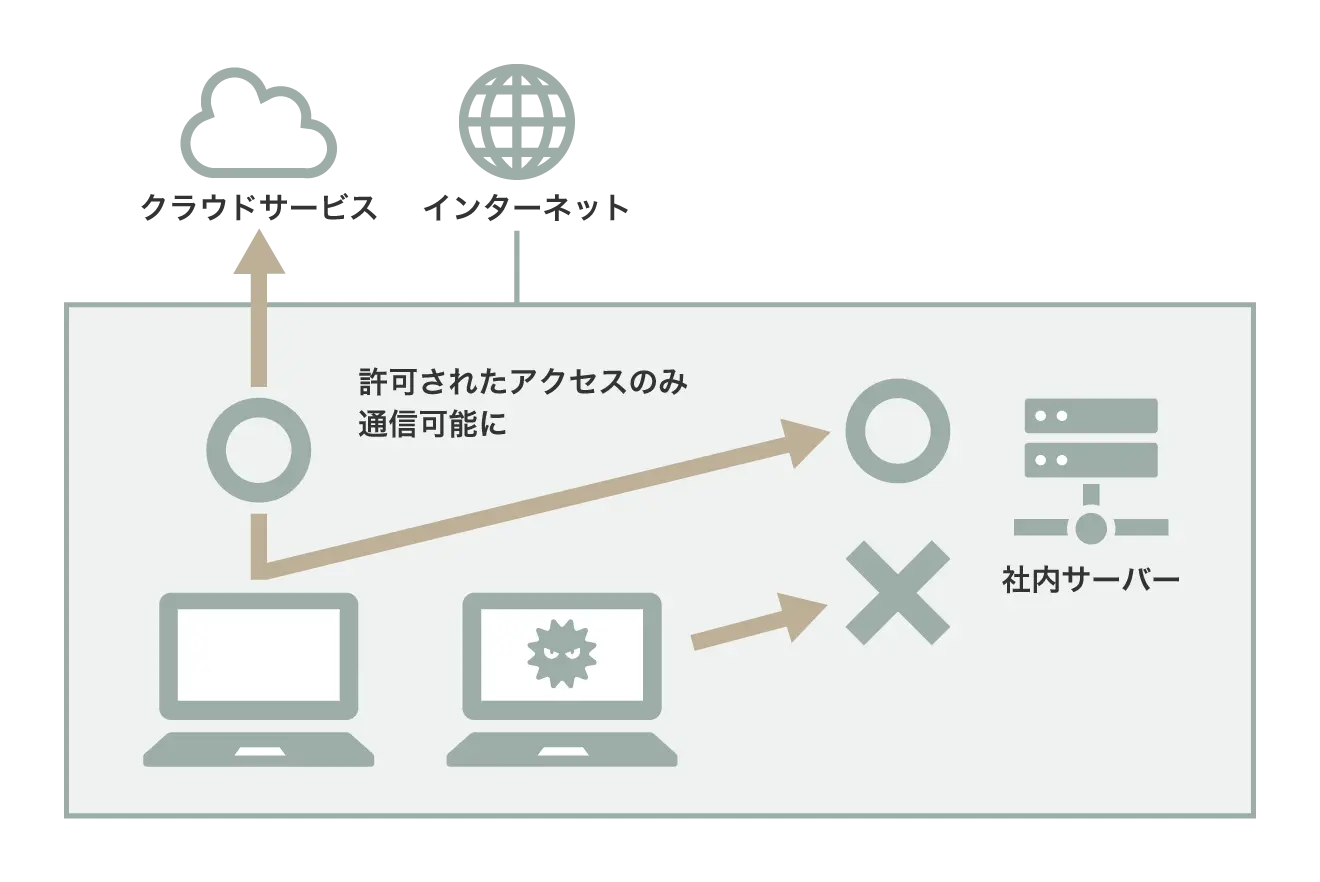

「許可されたアクセスしか通信しない」という考え方や対応は、既にパケットフィルタリングやポート制限などで実現していました。

ZTNAはそれよりも範囲が広く、ユーザーやアプリケーションも含めて制御するため、よりレベルの高いセキュリティ環境を実現します。

ゼロトラストネットワークについて、さらに詳しくはこちらの記事をチェック。

▼ゼロトラストネットワークとは何か? 従来のセキュリティとの違いやメリット・デメリットについて解説

ゼロトラストセキュリティやセキュリティに欠かせないSASEについてはこちらでご確認ください。

▼SASEとゼロトラストの違いとは? SASEを活用したゼロトラストの実現方法を解説

ZTNAとは何か?

改めてZTNAとは、ユーザー、デバイス、アプリケーションのいずれも信頼せず、常に検証することで、不正アクセスや脅威を防ぐアプローチです。

アクセスを許可する前に、ユーザーのID、デバイスのセキュリティ状態、アプリケーションのコンテキストなどを確認し、ポリシーに基づいてアクセスを制御します。

これにより、内部脅威やラテラルムーブメント(ネットワーク内部での水平移動)といった、従来のセキュリティ対策では防ぎきれなかった脅威にも対応できます。

ZTNAを実現する技術としては、ソフトウェア定義境界(SDP)、IDベースのアクセス制御、多要素認証(MFA)などがあります。

これらの技術を組み合わせることで、きめ細かなアクセス制御を実現し、セキュリティを強化します。

従来のVPNとの違い

従来のVPN(Virtual Private Network)は「仮想の専用線」を実現する技術です。ファイアウォールを併用して社内・社外で分け、社内ネットワーク向けのあらゆる通信を安全な通信にします。リモートユーザーにセキュアな接続を提供するため、広く利用されてきました。

しかし、VPNにはいくつかの課題があります。例えば、VPNは境界線となるファイアウォールを攻撃者が突破し、一度接続が確立されると、ネットワーク内部のすべてのリソースにアクセスできてしまうため、内部脅威のリスクが高まります。

また、VPNはインターネットの通信経路を迂回させる技術ですが、この迂回によってデータのやり取りが遅くなってしまうことがあります。そのため、パソコンの動作が遅くなり、結果として仕事を進めるスピードが落ちてしまう可能性があります。

一方、ZTNAは、境界線を意識せず、ユーザーやアプリケーションなどのリソースに対して認証を行います。そのため、許可されていないユーザーやアプリケーションの通信は流れることがありません。これにより、VPNよりも負荷が低く、高速なアクセスを実現します。

ZTNAとVPNの違いについて、下表にまとめました。

|

項目 |

VPN |

ZTNA |

|

アクセス制御 |

ネットワークベース |

ユーザー/アプリケーションベース |

|

信頼モデル |

暗黙的信頼 |

ゼロトラスト |

|

セキュリティ |

境界型セキュリティ |

ゼロトラストセキュリティ |

|

パフォーマンス |

VPN自体がボトルネックになる可能性あり |

スケーラブルで柔軟 |

さらに詳しくはこちらをご確認ください。

▼ZTNA(ゼロトラストネットワークアクセス)とVPNの違いとは? ZTNAへ切り替えるメリットも紹介

VPNの課題とZTNAのメリットについては、【お役立ち資料】VPNにおける3つの課題とゼロトラストセキュリティという考え方で詳しく解説しています。

従来のセキュリティ対策との比較

従来のセキュリティ対策は、ファイアウォールやIDS/IPSなどの境界型セキュリティを中心としていました。これらの対策は、ネットワークの境界を防御することに重点を置いていましたが、内部脅威や境界の曖昧化に対応することは困難でした。

ZTNAは、境界型セキュリティではなく、ユーザー、デバイス、アプリケーションを中心としたセキュリティモデルを採用しています。これにより、ネットワークの場所に関係なく、すべてのリソースへのアクセスを保護することができます。

さらにZTNAは、パスワードだけでなく、スマートフォンなど別のデバイスを使った多要素認証や、ログインの場所や時間帯など、様々な情報を総合的に判断して、本人性を確認する仕組みです。これにより、従来のパスワードだけの認証よりも、はるかに安全にシステムにアクセスできます。また、常にシステムの状態を監視し、不審な動きを検知することで、ウイルスやハッキングなど、従来のセキュリティ対策では防ぎきれなかった脅威にも対応します。

ZTNAの構成要素

ZTNAは、いくつかの重要な構成要素を組み合わせて機能します。主な構成要素について解説します。

認証と認可

ZTNAの基盤となるのが認証と認可です。

「認証」は、アクセスを要求するユーザーやデバイスの身元を確認するプロセスです。

多要素認証(MFA)が一般的に用いられ、パスワードに加えて、スマホへのプッシュ通知やワンタイムパスワードなど、追加の要素で認証を強化します。

「認可」は、認証されたユーザーやデバイスに対して、どのリソースへのアクセスを許可するかを決定するプロセスです。

アクセス権は、ユーザーの役割、デバイスの状態、アクセスしようとするリソースの機密性など、様々な要因に基づいてきめ細かく設定されます。

従業員が社内システムにアクセスする場合、まずユーザー名とパスワードで認証し、MFAでスマホに送信されたワンタイムパスワードを入力することで、本人確認が完了します。

認証が成功すると、その従業員の役割に基づいて、アクセスできるリソースが決定されます。例えば、人事部の従業員は人事システムへのアクセスが許可されますが、開発部のシステムにはアクセスできません。

このように、認証と認可によって、適切なユーザーだけが適切なリソースにアクセスできるようになります。

アクセス制御ポリシー

アクセス制御ポリシーは、ZTNAのセキュリティを確保する上で重要な役割を果たし、ユーザー、デバイス、アプリケーションのそれぞれが、どのリソースにアクセスできるかを定義します。

これらのポリシーは、組織のセキュリティ要件に基づいて設定され、きめ細かくアクセス制御します。ユーザーの役割、デバイスのコンプライアンス状態、アクセスされるデータの機密性など、様々な条件に基づいて定義可能です。

また、アクセス制御ポリシーは動的に適用されるため、状況の変化に応じてアクセス権を調整できます。

|

要素 |

内容 |

|

ユーザー |

アクセスを要求するユーザーの属性(役割、所属部署など) |

|

デバイス |

アクセスに使用されるデバイスの種類、OS、セキュリティパッチの適用状況など |

|

アプリケーション |

アクセスされるアプリケーションの種類、バージョンなど |

|

リソース |

アクセスされるリソースの種類、機密性レベルなど |

|

コンテキスト |

アクセスが行われる場所、時間、ネットワークなど |

脅威検知と対応

ZTNAは、継続的なセキュリティ監視と脅威検知機能を備えています。

アクセスログの分析、ユーザーとデバイスの行動分析、脅威インテリジェンスの活用などを通じて、潜在的な脅威をリアルタイムで検知します。

万が一、脅威が検知された場合、自動的に対策を実行するように設定も可能で、例えば、疑わしいアクティビティが検知された場合、アクセスを遮断したり、管理者にアラートを送信したりすることができます。

また、ZTNAは、セキュリティ情報イベント管理(SIEM)システムと統合することで、より包括的に脅威を検知、対応します。SIEMは様々なセキュリティログを収集し、相関分析を行うことで、複雑な攻撃を検知するため、ZTNAとの連携により、組織はより高度なセキュリティ態勢を構築することができるのです。

例として、以下のようなものがあります。

- 異常なログインの検知

短時間に何度もパスワード入力を間違えた場合、アカウントのロックアウトや管理者へのアラート送信を行います。 - マルウェアの検知

アクセスしようとするデバイスにマルウェアが検知された場合、アクセスを拒否します。 - データ漏洩の検知

機密データへの不正アクセスが検知された場合、アクセスを遮断し、管理者にアラートを送信します。

ZTNAが求められる背景

昨今ではリモートワークの導入が急速に増え、安全かつ快適なネットワークアクセスが求められるようになりました。また、パブリッククラウドの採用も進んでいるため、大切な情報をセキュリティリスクから守るために、セキュリティをさらに強固にする必要性があります。

この状況により、管理すべきアクセス制御対象が増え、管理者の負担も増大しています。それだけでなく、通信量も増えたことでコストが増加。また通信速度の低下といった影響を及ぼしています。

以上のように、インターネットを介したアクセスが急速に増加したことで、セキュリティを高めつつ管理負荷を低減するZTNAが求められているのです。

ZTNA導入のメリット・デメリット

ZTNA導入により多くのメリットを得られますが、デメリットも存在します。メリット・デメリット双方について解説します。

ZTNAのメリット

ZTNA導入のメリットは、主に以下の3つです。

- セキュリティの強化

- 柔軟なアクセス

- 運用効率化

セキュリティの強化

ZTNAは、従来の境界型セキュリティモデルとは異なり、ユーザー、デバイス、アプリケーションといった要素それぞれに認証と認可を適用します。

アクセス元のネットワークに関係なく、常に検証を行うため、内部脅威やラテラルムーブメントといった攻撃リスクを軽減できます。許可されていないアクセスは根本的に遮断されるため、情報漏えいや不正アクセスのリスクを最小限に抑えられます。

また、アクセス制御ポリシーをきめ細かく設定することで、データへのアクセスを必要最小限に制限し、セキュリティ強化が可能です。アクセスログの取得・分析により、潜在的な脅威の早期発見にもつながります。

不正アクセス防御について、詳しくはこちらの記事をご覧ください。

▼不正アクセスを防ぐには? 被害事例と対策を徹底解説

柔軟なアクセス環境

ZTNAは、場所を問わずセキュアなアクセスを提供します。リモートワークやモバイルワークの普及に伴い、社外からのアクセスが増加していますが、ZTNAはこれらのアクセスに対してもセキュアな接続を提供します。

従来のVPNのように、すべてのトラフィックを社内ネットワークにトンネルする必要がないため、ネットワークの負荷を軽減し、パフォーマンスを向上させることができます。

また、クラウドアプリケーションへのアクセスもセキュアかつ容易になり、ビジネスの俊敏性を高めます。場所やデバイスに依存しない柔軟な働き方をサポートし、生産性向上に貢献します。

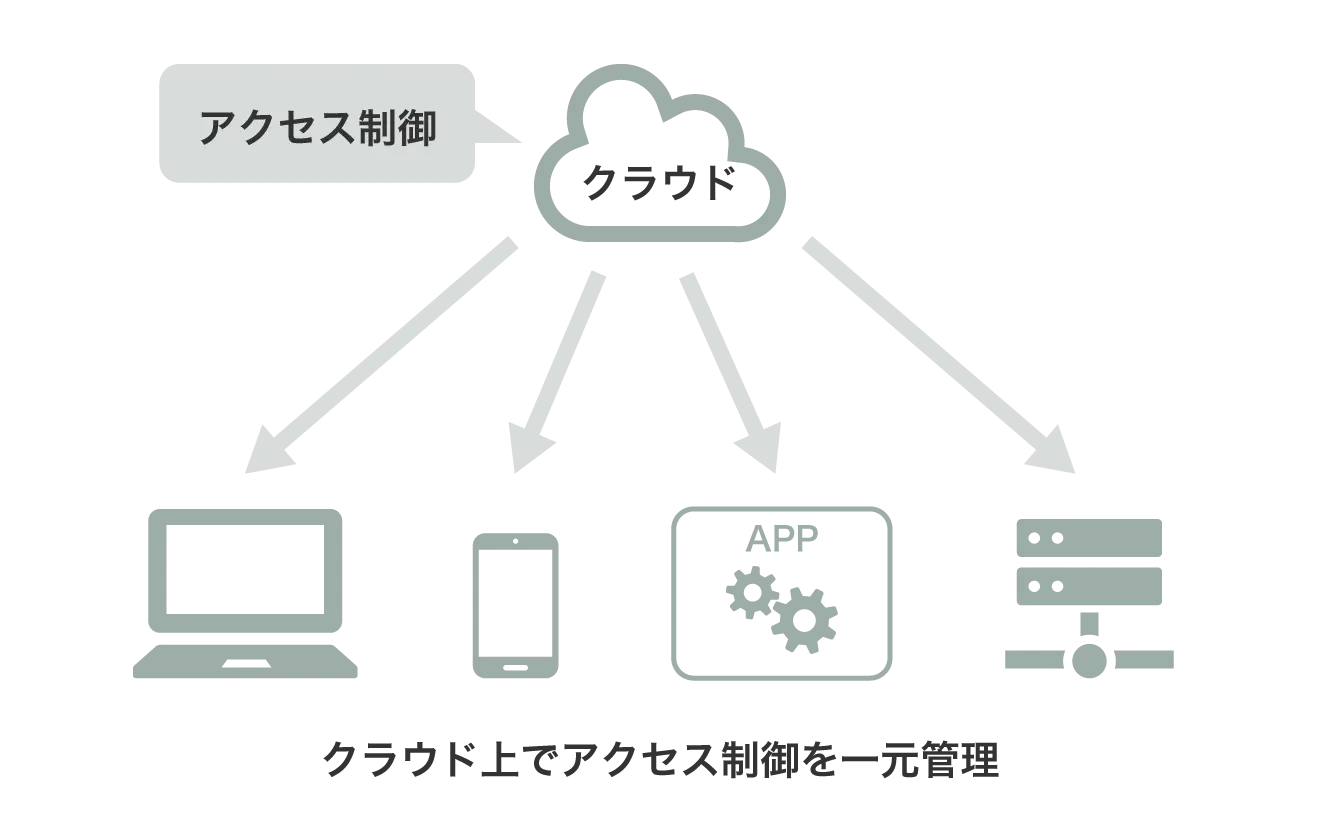

運用効率化

ZTNAは、クラウドサービスとして提供される場合が多く、導入や運用管理が容易です。従来のVPNのように、専用のハードウェアやソフトウェアを導入する必要がないため、導入コストや運用負荷を削減できます。

また、アクセス制御ポリシーの一元管理が可能になるため、ポリシー変更やユーザー管理の手間を省き、運用効率を向上させます。自動化されたプロビジョニング機能により、ユーザーの追加や削除も迅速に行えます。これで、IT部門の負担を軽減し、他の業務に集中できるようになります。

ZTNAのデメリット

ZTNA導入のデメリットは、主に以下の3つです。

- 導入コスト

- 運用負荷

- 技術的課題

導入コスト

ZTNAは、従来のセキュリティ対策と比較して導入コストが高くなる可能性があります。ZTNA製品のライセンス費用に加えて、導入に必要なコンサルティング費用や運用管理費用も考慮する必要があるからです。特に、既存のセキュリティシステムとの統合や複雑なネットワーク環境への導入には、専門的な知識やスキルが必要となる場合があり、追加のコストが発生する可能性があります。

また、ZTNA導入による効果を最大限に得るためには、適切なセキュリティポリシーの設計や運用体制の構築が不可欠で、これらの費用も考慮する必要があります。費用対効果を十分に検討し、自社の予算に合わせて導入計画を立てることが重要です。

運用負荷

ZTNAは、きめ細かなアクセス制御ポリシーの設定や運用管理が必要となるため、従来のセキュリティ対策と比較して運用負荷が高くなる可能性があります。アクセス制御ポリシーは、ユーザー、デバイス、アプリケーションといった要素それぞれに適用する必要があるため、ポリシーの設計や管理が複雑になります。また、ZTNAは常にユーザーやデバイスの認証と認可を行うため、認証システムの安定稼働や障害対応も重要になります。さらに、アクセスログの監視や分析、セキュリティインシデント発生時の対応なども必要となるため、運用担当者の負担が増加する可能性があります。運用負荷を軽減するためには、自動化ツールや運用管理サービスの活用を検討することが重要です。

技術的課題

ZTNAは、比較的新しい技術のため、技術的な課題もあります。ZTNA製品の互換性や既存システムとの連携、パフォーマンスの確保、モバイルデバイスへの対応など、様々な技術的な課題に対応する必要があります。

また、ZTNAはクラウドサービスとして提供される場合が多く、クラウド環境のセキュリティや可用性についても考慮する必要があります。

さらに、ZTNAは常に進化している技術である点から、最新のセキュリティ脅威や技術動向に追従していく必要があります。これらの技術的課題に対応するためには、専門的な知識やスキルを持った技術者が必要となることが多く、技術的なサポート体制の確保も検討しなければなりません。

導入前に十分な検証を行い、技術的な課題を解決しておくことが重要です。

|

メリット |

デメリット |

|

・セキュリティ強化 ・柔軟なアクセス ・運用効率化 |

・導入コスト ・運用負荷 ・技術的課題 |

このようにZTNA導入のメリット・デメリットを理解し、自社のセキュリティ要件やビジネスニーズに合った導入計画を策定することが重要です。詳しくは、IPAのウェブサイトも参考にしてください。

ZTNA製品の選定基準

ZTNA関連の製品は多数あり、どれを選んだらよいか不安に感じる人もいるでしょう。ここでは、ZTNA製品を導入する際に確認すべきポイントについて解説します。

操作性

運用管理の工数をできる限り少なくするために、扱いやすい製品を選びましょう。複数製品を購入するにも、ベンダーを統一しておくと操作に一貫性が生まれるためおすすめです。

また、製品によっては複数のセキュリティ関連機能を備えているものがあります。別途それぞれの製品を購入するより、複数のセキュリティ機能を備えた製品の方が操作方法やユーザーインターフェースが統一されるため、扱いやすいというメリットが得られます。

トラブル時の対処

製品に問題が発生した場合の対処のしやすさを確認しましょう。クラウド型の製品であれば、機器のセッティングやメンテナンスを行う必要がないため管理が楽になります。

逆に、セキュリティ機器を購入し自分でセットアップした場合、セッティングやメンテナンス、機器故障時の対応も自分自身で行う必要があるため、そこまで自分で行えるのか事前に確認してから購入することをおすすめします。

また、複数のベンダーの機器を組み合わせる場合では、それぞれの機能が干渉しないかの確認も必要です。

管理のしやすさ

セキュリティの設定を行う対象はユーザーやアプリケーション、IPアドレスなど多数あります。それらに対してセキュリティポリシーを一つひとつ設定するのは大変です。

情報の一括管理やグループ管理が可能になれば、対象の管理が効率よくできます。できるだけ楽に管理できる機能を持つ製品を選択しましょう。

ZTNA製品のおすすめは?

ZTNA製品を選ぶ際のポイントをおさえたところで、ここでは具体的な製品をご紹介します。

Cisco Secure Access by Duo

「Cisco Secure Access by Duo」は、シスコシステムズ社が提供するセキュリティ製品群「Cisco Duo」のひとつで、ZTNAの機能を提供します。

Cisco DuoはZTNA以外にも、シングルサインオン(SSO)や多要素認証(MFA)、デバイスの可視化など、ゼロトラストセキュリティの考えに基づいた複数の機能を備えています。

またシスコシステムズ社は、ルーターやスイッチなど多数のネットワーク製品を提供しており、Cisco Duoはそれらの製品との連携も可能です。

テクバンでは、Cisco Duo導入支援サービスを提供しています。Cisco Duoの短期間での導入を可能にする他、サブスクリプション型サービスにより初期コストの削減を実現します。

Cisco Duo導入支援サービス

Cisco Duoでセキュリティ強化に成功した導入事例の資料をご用意しております。ぜひダウンロードして、ご活用ください。

【導入事例】ZTNAをポリシーに高度なセキュリティ強化を実現、同時に利便性も向上

Zscaler Private Access

「Zscaler Private Access」は、ゼットスケーラー社が提供するクラウド型リモートアクセスソリューションです。

従来のような自社内にリモートアクセス用のゲートウェイを設置するオンプレミス型とは異なり、セキュリティレベルを高め短期間での展開が可能です。

クラウド型のため、柔軟なリモートアクセス環境を利用できます。例えば、アクセスの急増にも柔軟に対応可能で、社内(オンプレミス環境)以外のプライベートクラウドへもシームレスにアクセスできます。リモートアクセス専用の機器の導入や運用管理も不要です。

Zscaler製品について詳細を知りたい方は、下記記事をご参考ください。

▼Zscalerとは? クラウド時代に必須のセキュリティ対策とゼロトラストの関係を解説

テクバンでは、Zscaler Private Accessの導入支援サービスも提供しています。Zscaler Private Accessの導入を検討されている場合は、ぜひこちらもご参照ください。

Zscaler Private Access(ZPA)導入支援サービス

Zscaler Private Accessの導入事例もご用意しております。ぜひダウンロードして、ご活用ください。

【導入事例】セキュアで高いアクセスコントロールを実現する ZIAとZPAのシナジー

Cato Networks SASE

「Cato Networks SASE」は、ケイトネットワーク社が提供するネットワークセキュリティプラットフォームです。

グローバルネットワークにより、あらゆる端末であらゆる場所からのサービス品質が保証された通信を可能にします。

Cato Networks SASEには、ZTNA以外に次世代マルウェア対策(NGAM)、セキュアWebゲートウェイ(SWG)、次世代FWaaS(Firewall as a Service)などの機能も含まれており、要件に応じた展開が可能です。

テクバンでは、Cato Networks SASEの導入を支援するサービスも提供しています。

Cato Networks SASE導入支援サービス

ibossクラウドプラットフォーム

「ibossクラウドプラットフォーム」は、アイボス社が提供するクラウド型Webゲートウェイです。

会社(本社および拠点)やリモートワークなどの接続元に対して統一したポリシーを提供し、セキュリティ対策を実現します。

他社のクラウドサービスの共有化Webゲートウェイとは異なり、ibossクラウドプラットフォームのWebゲートウェイは顧客ごとに専有化されます。これにより、完全なデータ分離が実現されている他、パフォーマンスも他ユーザーの接続状況による影響を受けにくいというメリットがあります。

テクバンでは、ibossクラウドプラットフォームの導入を支援するサービスを提供しています。こちらも併せてご確認ください。

ibossクラウドプラットフォーム導入支援サービス

ibossクラウドプラットフォームの導入事例の資料をご用意しております。ぜひダウンロードして、ご活用ください。

【導入事例】オフィス外からのアクセスも一元化、セキュリティリスクを軽減

ZTNA導入時に注意するポイント

ZTNAは強力なセキュリティモデルですが、導入前に注意すべき点がいくつかあります。これらを理解することで、スムーズな導入と効果的な運用を実現できます。

セキュリティポリシー設計の注意点

ZTNAの根幹を成すセキュリティポリシーは、厳格すぎると業務効率を低下させ、緩すぎるとセキュリティリスクを高めます。適切なバランスを保つことが重要です。次の点を留意しましょう。

- アクセス権限の最小化

ユーザーには必要なリソースへのアクセス権限のみを付与し、過剰な権限を与えないようにします。職務分掌に基づいたきめ細かいアクセス制御を実施することで、内部脅威や権限昇格攻撃のリスクを軽減できます。権限の見直しは定期的に行い、常に最適な状態を維持しましょう。 - コンテキストに基づいたアクセス制御

ユーザーのアクセス元IPアドレス、デバイスの状態、アクセス時間帯などのコンテキスト情報に基づいてアクセス制御を動的に変更することで、より高度なセキュリティを実現できます。例えば、普段と異なる場所からのアクセスや、セキュリティパッチが適用されていないデバイスからのアクセスを制限するといったルールを設定できます。アクセス制御ポリシーは常に最新の状態に保ち、変化する脅威に対応できるようにしましょう。 - ポリシーの可視化と文書化

セキュリティポリシーの内容を明確に可視化し、文書化することで、運用担当者間での認識のずれを防ぎ、ポリシーの適用状況を適切に監査できます。ポリシー変更の履歴も管理することで、トラブルシューティングやポリシー改善に役立ちます。セキュリティポリシーは組織全体で共有し、理解を深めることが重要です。

これらの点を考慮し、組織のニーズに合ったセキュリティポリシーを設計することで、ZTNAの効果を最大限に引き出すことができます。セキュリティポリシーは一度作成したら終わりではなく、定期的な見直しと改善が必要です。

運用体制の構築

ZTNAの導入は、単に製品を導入するだけでなく、それに合わせた運用体制の構築が不可欠です。以下の点に留意しましょう。

- 担当者への教育とトレーニング

ZTNAの運用には専門的な知識が必要となるため、担当者への教育とトレーニングは必須です。製品の機能や操作方法だけでなく、セキュリティポリシーの理解、インシデント対応手順などを習得させることで、スムーズな運用を実現できます。 - 監視とログ管理

ZTNAの運用では、システムの監視とログ管理が重要です。アクセスログやセキュリティイベントを収集し、分析することで、不正アクセスやセキュリティインシデントの早期発見に繋げられます。また、ログ分析を通じてセキュリティポリシーの改善点を見つけることも可能です。適切な監視ツールを導入し、定期的なログ分析を実施しましょう。 - インシデント対応計画の策定

セキュリティインシデント発生時の対応手順を事前に定めておくことで、迅速かつ適切な対応が可能になります。インシデント発生時の連絡体制、調査手順、復旧手順などを明確に定義し、関係者間で共有しておきましょう。定期的な訓練を実施することで、対応能力の向上を図ることも重要です。

既存システムとの連携

ZTNAを導入する際は、既存システムとの連携を考慮する必要があります。連携が適切に行われていない場合、予期せぬトラブルが発生する可能性があります。次の点に注意しましょう。

|

連携対象システム |

連携のポイント |

注意点 |

|

ID管理システム (IDaaS) |

シングルサインオン(SSO)連携で利便性向上とセキュリティ強化。多要素認証(MFA)連携で不正アクセス防止 |

API連携の互換性確認、属性情報の同期方法の設計 |

|

エンドポイントセキュリティ製品 |

デバイスのセキュリティ状態に基づいたアクセス制御を実現。脆弱性のある端末からのアクセス制限 |

ZTNA製品との互換性確認、ポリシーの一貫性確保 |

|

セキュリティ情報イベント管理 (SIEM) |

ZTNAのログをSIEMに取り込み、相関分析による脅威検知の高度化。インシデント対応の迅速化 |

ログ形式の互換性確認、適切なログ転送設定 |

上記以外にも、ファイアウォールやWAF(Web Application Firewall)などのセキュリティ製品との連携も重要です。各製品の機能を最大限に活用し、多層防御によるセキュリティ強化を実現しましょう。連携にあたっては、ベンダーとの連携や専門家の支援を受けることも有効です。

ZTNAの導入手順

ZTNAを適切に導入するためには、綿密な計画と段階的な実施が必要です。以下の手順を参考に、自社環境に最適なZTNA導入を実現しましょう。

現状分析と要件定義

まずは現状のネットワークセキュリティ対策やアクセス状況を分析し、課題やニーズを明確化します。具体的には、以下の項目を洗い出します。

- アクセス対象のリソース(アプリケーション、データなど)

- アクセスユーザーの属性(従業員、外部パートナーなど)

- アクセスデバイスの種類(PC、スマートフォン、タブレットなど)

- 既存のセキュリティ対策(ファイアウォール、VPNなど)

- セキュリティ上の課題(シャドーIT、不正アクセスなど)

これらの分析結果に基づき、ZTNA導入によって解決したい課題や達成したい目標を具体的に定義します。例えば、「リモートワーク環境のセキュリティ強化」「クラウドアプリケーションへの安全なアクセス確保」「セキュリティ運用コストの削減」などが挙げられます。

要件定義は、その後の製品選定や導入計画に大きく影響するため、関係部署と十分に協議し、合意形成を図ることが重要です。明確な要件定義は、プロジェクト成功の鍵となります。

製品選定とPoC

要件定義に基づき、複数のZTNA製品を比較検討し、自社に最適な製品を選定していきます。製品選定の際には、以下の点を考慮しましょう。

|

項目 |

詳細 |

|

機能 |

必要な機能が網羅されているか、多要素認証、アクセス制御ポリシー、脅威検知など、自社のセキュリティ要件を満たす機能が搭載されているか |

|

導入形態 |

クラウド型、オンプレミス型など、自社のIT環境に適した導入形態を選択できるか |

|

費用 |

初期費用、ランニングコストなど、予算に見合った価格帯であるか |

|

運用負荷 |

管理コンソールの使いやすさ、ポリシー設定の容易さなど、運用管理の負荷を軽減できるか |

|

ベンダーの信頼性 |

ベンダーのサポート体制、実績、セキュリティに関する専門知識などの確認 |

選定した製品で実際に検証を行うPoC(Proof of Concept)を実施することで、想定通りの動作やパフォーマンスを確認し、導入リスクを軽減できます。PoCでは、実際の運用環境に近い条件でテストを行い、問題点や改善点を洗い出します。また、PoCの結果を踏まえ、必要に応じて要件定義を見直すことも重要です。

PoCを実施することで、導入前に製品の有効性を確認し、費用対効果を評価することができます。

システム統合と運用開始

ZTNA製品の選定とPoCが完了したら、既存システムとの統合作業を行います。この段階では、以下の作業を実施します。

- ZTNAサーバーの設置・設定(オンプレミス型の場合)

- クライアントソフトウェアのインストール・設定

- アクセス制御ポリシーの設定

- 認証システムとの連携

- 既存のセキュリティシステムとの連携

システム統合が完了したら、段階的にZTNAの運用を開始します。まずは一部のユーザーやアプリケーションで試行運用を行い、問題がないことを確認してから、全体への展開を進めます。運用開始後も、定期的にアクセスログを監視し、セキュリティポリシーの調整やシステムの最適化を行うことで、ZTNAの効果を最大限に発揮することができます。

ZTNA製品でセキュリティ対策を

ZTNAは、従来の境界型セキュリティモデルの限界を克服し、ゼロトラストセキュリティを実現するための重要な技術です。場所を問わず、許可されたユーザーやデバイスだけがリソースにアクセスできるため、セキュリティリスクを大幅に低減できます。

本記事では、ZTNAの基本から導入手順、製品まで網羅的に解説しました。

リモートワークやパブリッククラウドの普及に伴いビジネスの形態が大きく変容してきた今、ネットワークセキュリティの課題を多くの組織が抱えています。

これまではVPNが一般的でしたが、ぜい弱性の問題や維持コストの高さなどの面から、ZTNAへの置き換えが期待されています。ZTNAの導入は、セキュリティレベルを高めるだけでなく、管理者の業務負担を減らすことにもつながります。

テクバンでは、ZTNA関連製品の導入支援サービスを多数提供しています。ZTNA関連製品に興味がある方、導入をご検討の方は、ぜひ一度お問い合わせください。

テクバンへ相談してみる