現在、拠点間やリモートワーク(テレワーク)の安心・安全な通信手段として、多くの企業がVPN(Virtual Private Network)を導入しています。しかし、中には「VPNに危険性がある」と耳にしたことがある方もいるのではないでしょうか。結論から伝えると、VPNの運用方法によってはセキュリティリスクが生じます。

この記事では、VPNの危険性やリスクについて詳しく解説します。リスクを回避するための対策も紹介しますので、ぜひ参考にしてみてください。

VPNの仕組みと種類について解説

前提として、VPNの技術自体に危険性があるわけではありません。VPNを導入することで、通常のインターネット通信よりも安全性が高まります。

まずは、どういった仕組みでVPNがセキュアな通信を確立しているのかを確認しましょう。

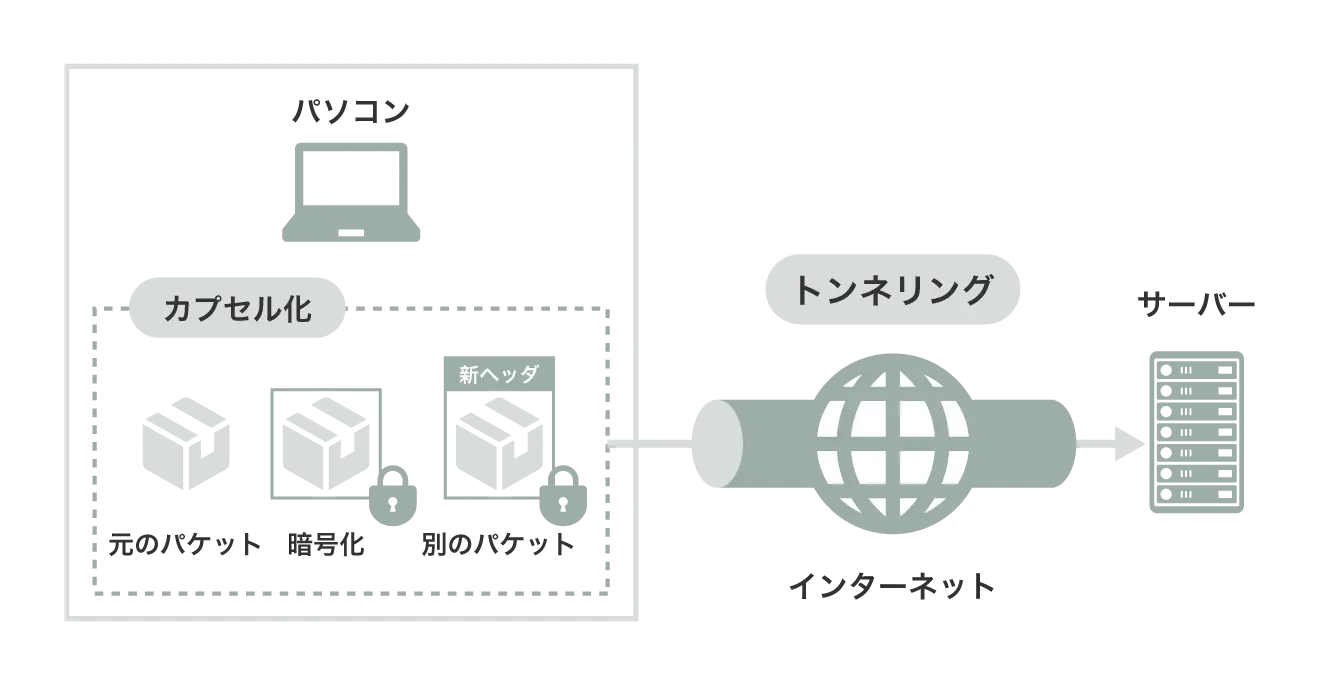

VPN接続は、「トンネリング」「カプセル化」「暗号化」の3つの技術によって安全な通信環境を構築しています。

トンネリングとは、ネットワーク上に仮想の通信経路(トンネル)を作る技術です。さらに、トンネル内を通るパケット(通信内容を分割したデータ)は、カプセル化によって別のパケットに包まれています。

加えて、VPN内のデータは暗号化されます。仮に外部から悪意を持ってVPN内のデータを盗聴できても、簡単にはデータを復号化できません。こうした仕組みにより、VPN接続は安全な通信環境を確保しています。

VPNは、種類によってもセキュリティ強度が異なります。代表的な種類は、以下の一覧表をご覧ください。

| VPNの種類 | メリットとデメリット |

| インターネットVPN | 一般的なインターネット上に仮想の専用線を作る。安価である一方、他のVPNよりもセキュリティ強度が低く、インターネット回線が混みあっている際は通信速度が低下しやすい |

| エントリーVPN | 比較的低コストであるブロードバンド回線に、閉域ネットワークを構築。閉域を利用するVPNの中でもっとも安価だが、品質が安定しづらい |

| IP-VPN | 帯域保証型回線・閉域網を採用。安定した通信品質の基、仮想ネットワークを利用できる。エントリーVPNよりも料金が高くなる |

| 広域イーサネット | 閉域網を採用し、使用可能なプロトコルがIPのみに限定。ネットワークを柔軟にカスタマイズできるが、コストがもっとも高額 |

これからVPNサービスを契約するのであれば、上記の違いや各種特徴を理解した上で、自社の導入目的に合う種類を選択しましょう。

関連記事をご用意しております。

▼Azure仮想ネットワークゲートウェイ(VPN Gateway)の接続構成や価格を徹底解説

VPN利用における危険性やリスク

VPNはトンネリングなどの技術により通信を保護しますが、万全ではありません。VPNでカバーできないサイバー攻撃の存在や、人的ミスによってリスクが生まれるからです。

「VPNを導入しているから絶対に安全だ」と過信すると、個人情報漏えいや不正アクセスなどの重大な事故を招くかもしれません。

VPN利用における危険や注意点を、6つに分けて解説します。

1.ぜい弱性(脆弱性)の放置

VPNのぜい弱性を放置すると、セキュリティホールが生まれます。VPN機器や専用ソフトウェアは、提供ベンダーによって最新のアップデートが自動で行われていたり、アップデートをユーザー自身で行うよう促されたりします。

しかし、自社に情報システム担当者がいない、あるいは運用体制が整っていない場合、アップデートを怠ってしまう恐れもあるかもしれません。

また、VPNに潜むぜい弱性を放置したままにしてしまうと、サイバー攻撃者に狙われる危険性が増えます。ぜい弱性を突くサイバー攻撃は防げないことがほとんどのため、簡単にVPNに侵入されてしまうでしょう。

情報漏えいや、ランサムウェアによる身代金要求といった被害につながる恐れがあります。

2.ログイン情報の流出

VPNに接続する際は、ID・パスワードなどのログイン認証が必要です。安易にログイン情報をメモしたり、VPNに接続したPCやスマホなどの端末を放置したりする習慣があると、ログイン情報が流出する可能性が高まります。

ログイン情報が流出すると、悪意ある第三者に簡単に侵入されてしまいます。認証情報が合っていれば、ログインした利用者が不正アクセスした人物であるかをVPNでは判別できません。VPNの認証技術そのものは強固ですが、認証情報が漏れた場合は意味をなさなくなります。

3.マルウェアに侵入された端末による感染拡大

VPNに接続する端末がマルウェアに感染していると、社内ネットワークに感染拡大するリスクがあります。たとえVPN接続で通信の安全性を高めても、VPNそのものにマルウェア対策機能はありません。

また、従業員の私用スマホなどを業務利用する「BYOD(Bring Your Own Device)」を実施している企業もあるでしょう。

私用端末のセキュリティ対策を従業員に丸投げしている場合、マルウェア感染リスクおよびVPNへ侵入される危険性が高まります。

4.内部不正対策にはならない

VPN単体では、内部不正は予防できません。VPNには、ユーザーが社内ネットワークにログインした後の行動を監視・制御する機能はないからです。

そのため、正規IDとパスワードでログインできる従業員であれば、社内ネットワーク内で自由に行動できます。

例えば、従業員が機密情報を持ち出したり、データを改ざん・破壊したりするかもしれません。こうした内部不正に対してVPNは対抗手段を持たないため、別の対策を講じる必要があります。

5.不審な無料VPNやフリーWi-Fiの利用

企業が利用するVPNやWi-Fiは、有料サービスであることが一般的です。しかし、コストカットのため無料で済ませたいと考える方もいるかもしれません。無料で提供されているVPNやWi-Fiは多いですが、中には信頼性が低いサービスも存在します。

例えば、不審な提供元のVPNを利用してしまうと、VPN接続の通信内容が筒抜けになる恐れがあります。善意で提供しているVPNであっても、セキュリティ対策が甘い可能性もあるでしょう。

また、VPN接続するためにはネットワーク通信が必要となります。

ホテルやカフェなど、無料で使えるフリーWi-Fiを提供している場所は多くありますが、中には悪意あるフリーWi-Fiも存在しているのです。

信用できる施設や店舗名に似たSSID(Wi-Fiの名前)に偽装しているため、気づかずに悪意あるフリーWi-Fiに接続すると、通信内容が盗聴されてしまいます。認証情報を得た攻撃者にVPNへ侵入される恐れがあるため、フリーWi-Fiの信頼性にも注意しましょう。

企業情報は、個人ユーザーに比べて膨大で機密性も高いものです。一度の情報漏えいが大きな損害につながるため、基本的に無料のVPNサービスやフリーWi-Fiはおすすめできません。

VPNのインシデント事例を紹介

VPNの運用には注意すべき点があり、これまで様々なセキュリティ事故が起きています。

ここでは、実際に起きたVPNが関連するインシデント事例を3つ紹介します。

2020年8月:国内外900社の認証情報流出

2020年8月、国内外900社以上のVPN認証情報が流出するセキュリティ事故がありました。

流出の原因となったぜい弱性はすでに2019年4月に更改され、修正パッチも配布されていました。そのため、流出被害に遭ったのは、修正パッチを適用していなかった企業です。

日本の内閣サイバーセキュリティセンター(NISC)が調査したところ、ダークウェブ上で流出した認証情報をやりとりされている形跡が確認されました。

2021年9月:古い機器による認証情報流出

2021年9月、VPNルーターのぜい弱性を突かれ、認証情報が大量に流出したケースです。最大8万7,000台の認証情報が流出していますが、重複するデータがあるため実際に流出した件数は半数以下とされています。

流出の原因は、2019年5月に発覚していたぜい弱性の悪用です。ぜい弱性が残っている古い機器を設置していた企業が、このような事態に陥りました。

2022年10月:VPN経由のランサムウェア被害

2022年10月、日本のとある病院がVPN経由でランサムウェアに侵入され、基幹システムが暗号化されました。電子カルテシステムが一時的に使用できなくなり、業務に大きな影響が及んでいます。被害に遭った病院は、VPN機器のぜい弱性パッチを当てるなど適切な対策をきちんと行っていました。

原因となったのは、VPNで接続している取引先です。取引先のVPN機器はぜい弱性対応がされておらず、ランサムウェアの侵入経路となり、その結果、病院側が被害を受けたことになりました。

VPNリスクを回避するセキュリティ対策

VPNを起因とするインシデントを起こさないためには、VPNのリスクを回避するセキュリティ対策が重要です。

4つの具体的な対策を説明します。

1.多要素認証の導入

VPN接続の認証方法に「多要素認証」を導入すると、セキュリティを強化できます。

多要素認証とは、IDとパスワードによる基本的なログインに、他の認証方法を加える方法です。具体的には、SMS、ワンタイムパスワード、生体情報といった方法があります。

多要素認証のメリットは、仮にIDやパスワードが流出しても不正アクセスを防げる点です。悪意ある第三者がアクセスを試みた場合、追加の認証要求が正規ユーザーへ、認証アプリなどを介して通知されます。

身に覚えのない要求であれば、IDとパスワードの流出にも気付けるため、即時にパスワードを変更するといった対処も可能です。

多要素認証の設定を積極的に利用しましょう。

2.VPN管理体制の構築

VPNの導入後は、ぜい弱性対策を行える管理体制が必須です。VPNが関連するセキュリティ事故の中でも、ユーザー側によるぜい弱性の放置が原因になった事例は数多くあります。

ぜい弱性を放置しないよう、VPN機器の定期的なバージョン確認と更新をしっかりと行いましょう。

また、ぜい弱性情報の発信などを行う「JPCERT/CC」の確認も、VPN管理担当者は常に心がけておくこともおすすめします。

さらに、VPNに関するトラブル発生時の対応ガイドラインも策定するとよいでしょう。VPN接続端末の紛失や、社内ネットワークへの不正アクセスがあった際の対処フローを決めておくと、事故発生時に迅速に対応・解決できます。

3.従業員の情報セキュリティリテラシー向上

VPNを利用する従業員の意識向上も大切です。

VPNのぜい弱性対策や認証方法を強化しても、ユーザーの意識が低ければ人的ミスによるインシデントを防げません。

以下のように、初歩的なセキュリティ対策からルールとして明文化しましょう。

- メールの添付ファイルを開かない、URLにアクセスしない

- USBメモリなどの私用端末を会社のネットワークに接続しない

- むやみにフリーソフトや公衆Wi-Fiを使わない

- IDやパスワードを紙にメモしない

従業員のセキュリティレベルを底上げすることで、ウイルス・マルウェア感染やVPNへの不正アクセスを予防できます。

4.エンドポイントセキュリティによる保護

VPNは、あくまでネットワークを保護する技術です。したがって、端末(=エンドポイント)そのものを守る仕組みではありません。

端末そのものを守るためには、エンドポイントセキュリティの強化が非常に重要です。エンドポイントセキュリティには、主にNGAV、EDR、DLPなどの製品があります。

- NGAV:既知と未知のマルウェアを検知・駆除する

- EDR:エンドポイントを監視してサイバー攻撃を受けた際の事後対策を支援する

- DLP:指定したデータの挙動を直接監視して情報漏えいを防ぐ

このようなエンドポイントセキュリティを活用したり、セキュリティを強化させる製品をインストールしたりすることで、内部不正の対策も含めた強固な安全セキュリティ体制を実現しやすくなるでしょう。

VPNの安全性を強化するゼロトラスト

セキュリティ対策のひとつに「エンドポイントセキュリティの強化」を挙げましたが、さらに拡大・強化した考え方に「ゼロトラスト」があり、近年注目されています。ここでは、ゼロトラストとVPNの関係性を解説します。

従来のセキュリティ対策は「信用できる社内ネットワーク」と「信用できない社外ネットワーク(=インターネット)」とで考える境界型防御が主流でした。

しかし、現代はビジネスにおいてクラウド利用が当たり前となっており、企業のデータを社外ネットワークに保管している状況が一般化しています。こうしたデータは、社内ネットワークのみ保護する境界型防御だけでは保護できません。

そこで生まれたのが、ゼロトラストの概念です。

ゼロトラストは境界に頼らず、すべての通信を監視・検証して厳格な認証を求めます。

ファイアウォールといった境界型防御が無意味になるわけではないものの、今後はゼロトラストを反映したセキュリティ体制やセキュリティツールの導入がますます求められるでしょう。

ゼロトラストとVPNの違いについて、下記記事にて詳細を解説しています。こちらも併せてご覧ください。

▼ZTNA(ゼロトラストネットワークアクセス)とVPNの違いとは? ZTNAへ切り替えるメリットも紹介

ゼロトラストを反映した製品

注意点として、「ゼロトラスト」という名前のひとつの製品があるわけではありません。ゼロトラストはあくまでセキュリティモデル・仕組みです。

下記表のような複数のソリューションを組み合わせて、その仕組みを構築します。

| ソリューション | 役割 |

| SWG | インターネットへの通信を中継し、監視・制御するクラウドプロキシ |

| CASB | クラウドサービスへの接続を可視化し、利用状況の監視および制御を行う |

|

ZTNA/SDP(Software Defined Perimeter) |

設定した条件にもとづいて全通信を動的に検証し、アクセスの許可/拒否を判定する |

| エンドポイントセキュリティ | NGAVやEDR、DLPなど、端末やデータを直接守る製品 |

| SASE | ネットワークとセキュリティ機能を統合したセキュリティフレームワーク |

上記の中でも、安全なリモートアクセスに適した製品がZTNAです。なお、ZTNAとSDPは名称が異なりますが、同じ仕組みのソリューションを意味します。

ZTNAは、自社のデータや業務システムへ接続するたびに、ユーザー認証および接続元の信用性を検証します。

アクセス権限を最小限しか与えないため、一度の認証で社内ネットワーク全体にアクセスできるVPNよりも強固なセキュリティ対策が可能です。

ゼロトラストモデルの構築はテクバンへ

テクバンは、ゼロトラストモデル実現において重要なZTNAソリューションの導入支援を行っています。

テクバンでは、以下2つの導入支援サービスを提供していますので、VPNに代わる安全なリモートアクセスを実現したい企業ご担当者様は、ぜひご参考にしてください。

- Zscaler Private Access導入支援サービス

Zscaler Private Accessとは、リモートアクセスのセキュリティを高めるクラウドサービスです。

ZTNA/SDPの機能により、出張先やリモートワークを行っている自宅からも、社内の業務アプリケーションに直接アクセスできます。

アクセス要求時は、統一されたセキュリティポリシーを適用して厳格な検証を実施。アクセス状況も可視化できるため、不審な通信の早期発見が可能です。

Zscaler Private Access導入支援サービス - Cato Networks SASE導入支援サービス

Cato SASE Cloudは、IP-VPNや専用回線に代わるZTNA/SDPおよびSD-WANを含むクラウドサービスを提供しています。

ネットワークとセキュリティを一元管理できるため、管理負担の軽減が可能です。オプションにより、CASB(Cloud Access Security Broker)やDLPといった他のゼロトラストソリューションも実装できます。

Cato Networks SASE導入支援サービス

VPNのセキュリティ対策を徹底しよう

VPNは安全な仕組みですが、従業員の使い方によってはログイン情報の流出やサイバー攻撃などのリスクが高まります。

VPN由来のセキュリティ事故や脅威を予防するためにも、リスク対策の実施や社内のセキュリティ体制を整備しましょう。

また、通信の安全性をさらに高めたいのであれば、ZTNAなどのゼロトラスト関連製品の導入が有効です。

お客様にとって快適なセキュリティ環境を、テクバンは提供いたしますので、ぜひお気軽にお問い合わせください。