企業の業種・業態や規模に関わらず、重大なセキュリティインシデントが発生してしまうリスクは常に存在します。セキュリティインシデントを未然に防ぎ、また万が一発生してしまった場合にも適切な対応をとり被害を最小限に抑えるために、本記事ではインシデント対策の考え方や対応フローを解説しています。

インシデントとは?

「インシデント」という言葉は、現場によってはIT分野における「障害(システムやソフトウェア上の障害)」とほぼ同義の言葉として用いられることもありますが、インシデントが意味するところは、正確にいえば障害とは異なるものです。

英単語としての「インシデント」は、「出来事」や「事件」を意味し、ひいては「重大な事故発生が危惧されるような状況」を指します。

インシデントという状況をもたらす様々な原因のうちのひとつとして、障害があるという位置づけとなります。

障害との違いなど、インシデントの基本知識についてはこちらの記事もぜひご覧ください。

▼「インシデント」と「障害」は異なる? ITシステム運用における定義の違いや対応フローを解説

ITシステム運用現場における「セキュリティインシデント」

「インシデント」が重大な事故発生につながる前触れのような状況を全般的に指すのに対して、「セキュリティインシデント」は、インシデントの中でも情報セキュリティの脅威になりかねない状況や事象を指す言葉です。

セキュリティインシデントには具体的にどのようなケースがあるのかを、次項で例に挙げて解説します。

セキュリティインシデントの具体例

国際標準化機構である「ISO」や国際電気標準会議「IEC」では、セキュリティインシデントについて“情報セキュリティ上の想定外の出来事であり、事業運営や情報セキュリティの脅威となりうるもの”と定義しています。

具体例を見てみましょう。

迷惑メールが受信までたどりついてしまう

例えば、POPサーバー側の振り分け設定やファイアウォール、セキュリティ対策ソフトなどによって受信自体が遮断されていた場合、それはセキュリティインシデントといえる状況です。

また、隔離フォルダへ自動隔離されるはずの迷惑メールの類が、社員が利用しているメールソフトの受信トレイに大量に届いてしまったりという状況も同じくセキュリティインシデントといえるでしょう。

セキュリティ上の設定漏れなのか、あるいはセキュリティをくぐり抜けるなんらかの新手の手段で送信されているのかなど、原因究明を行う必要があります。

社内でメールの誤送信が起きている

ヒューマンエラー、あるいは送信に使用しているソフト側の不具合など様々な原因で、社内でメールの誤送信(社内向けメール、社外向けメール問わず)が一定件数以上に発生してしまっている場合も、セキュリティインシデントです。

対策を講じないまま状況を放置していると、いずれは事業運営の存続に関わる重大な事態を招きかねません。

不正アクセスが検知される

これは、より直接的なセキュリティインシデントの事例ですが、ファイアウォールやシステム監視ツールなどで、外部からの不正アクセスが検出されるケースです。

不正アクセスで社内ネットワークに入りこまれてしまった場合はもとより、「不正アクセスを試みて失敗している」ようなログが検出された場合にも、早めの対策やネットワーク構成の見直しなどを検討しておくべきでしょう。

記憶媒体などの紛失・盗難が発生した

主にヒューマンエラーに該当するケースですが、業務で使用するなんらかのデータが保存されたUSBメモリやDVD-ROM、ポータブルハードディスクなど記憶媒体の紛失や盗難が発生するケースです。

保存されていたデータ自体の重大性の有無に関わらず、このような事象が発生しうる段階で、重大なセキュリティインシデントであるといえます。

社外へのデータ持ち出しに関する運用ルールの見直しを行い、万が一、紛失や盗難が発生した場合でも被害を拡大させないためにパスワード設定などセキュリティ対策を徹底しましょう。また、社内での物理的な盗難を防ぐための設備や体制の整備など対策も講じる必要があります。

PCやサーバー、ルーターなどの機器類が故障してしまった

機器類の故障も、重要なデータの消失や、業務の停止につながりかねない事象という意味で、セキュリティインシデントのひとつです。

機器の故障自体は完全に防ぐことは難しい事象ですが、故障が発生してもデータの消失を防ぎ、業務を継続できるような対策を講じておくことはできます。

具体的には、運用しているシステムや設備について、性能や構成などが同一のスペアを用意しておく(冗長化)、データ保存については、日次などのなるべく短い間隔で自動的にバックアップする仕組みにしておくなどが対策となります。

利用中の外部サービスの障害、停止など

ここでいう外部サービスには、例えば社内業務に活用しているクラウドサービスといったIT分野のサービスの他、商品の配送や顧客とのやりとりに使っている宅配便サービスなどのIT分野外のサービスも含まれます。

それらの幅広い分野での外部サービスについても、自社の業務の一環として活用している場合には障害やトラブル発生時の代替手段を検討しておく必要があります。

また、それらサービスのそれぞれの提供事業者が、セキュリティ対策やトラブル防止についてどのような施策を行っているかも確認しておくべきでしょう。

標的型攻撃やランサムウェア攻撃、情報漏えいなどが実際に起きてしまう

このケースは、セキュリティインシデントが発生し、前触れの段階を過ぎて重大な事態に発展してしまっているケースです。

こういった事態を未然に防ぐ仕組みづくりが何より必要ですが、いざ起きてしまった場合の対応フローをあらかじめ策定しておくことも重要です。

セキュリティインシデントに関する様々なガイドライン

セキュリティインシデントへの対策を講じるにあたって、参考となる様々なガイドラインが各関連団体から提供されています。

ここでは主要なガイドラインをご紹介します。

IPA「情報漏えい発生時の対応ポイント集」

IPA(独立行政法人情報処理推進機構)が公開しているガイドラインです。

主に、企業の情報漏えいが発生した場合の事後的な対応について、行うべきこと、注意すべきことなどがまとめられています。

IPA「情報漏えい発生時の対応ポイント集(PDF)」はこちらから。

JPCERT/CC「CSIRTマテリアル」

JPCERTコーディネーションセンター(JPCERT/CC)は、コンピューターセキュリティインシデントに関して日本国内での事例報告受付や発生状況の把握、対策の検討や助言、技術的な支援などを行っている団体です。

JPCERT/CCが公開している「CSIRTマテリアル」は、“フェーズ1:CSIRT構想フェーズ”、“フェーズ2:CSIRT構築フェーズ”、“フェーズ3:CSIRT運用フェーズ”といった3つのフェーズに分けられており、それぞれのページ上にて組織的なインシデント対応体制を意味する「CSIRT」についての関連資料やガイドラインを入手できます。

JPCERT/CC「CSIRTマテリアル」はこちらから。

情報セキュリティ大学院大学「情報セキュリティ事故対応ガイドブック」

情報セキュリティ大学院大学では、情報セキュリティ事故に関して概要や対策、具体的な事故対応などの情報をまとめたガイドブックを公開しています。

情報セキュリティ大学院大学「情報セキュリティ事故対応ガイドブック(PDF)」はこちらから。

ISOG-J「セキュリティ対応組織の教科書」

ISOG-J(日本セキュリティオペレーション事業者協議会)は、企業や組織におけるサイバーセキュリティへの対応について、インシデント対応やセキュリティ運用、ぜい弱性診断、内製か外注か、といった全般的な内容を網羅した資料を公開しています。

ISOG-J「セキュリティ対応組織の教科書」はこちらから。

ISO/IEC「ISO/IEC 27001」

ISO(国際標準化機構)と IEC(国際電気標準会議)は、企業や組織向けの情報セキュリティマネジメントシステムの国際規格「ISO/IEC 27001」を策定しています。

「ISO/IEC 27001」の最新改訂版については、一般財団法人日本規格協会の公式サイトから購入可能です。

一般財団法人日本規格協会「ISO/IEC 27001:2022」はこちらから。

情報セキュリティの「10大脅威」を把握しておこう

社内でセキュリティインシデントへの対応を検討・策定するにあたって、また前述の各種ガイドラインなどを参照するにあたって、情報セキュリティの「10大脅威」も予備知識として知っておきましょう。

情報セキュリティの「10大脅威」とは、IPA(独立行政法人情報処理推進機構)が例年発表を行っている、社会的な影響が大きかった事案から選出された脅威候補を順位付けしてリストアップしたものです。

以下は、「情報セキュリティ10大脅威2023(公開日:2023年1月25日)」でリストアップされた情報セキュリティの脅威候補です。

引用:IPA「情報セキュリティ10大脅威2023」|https://www.ipa.go.jp/security/10threats/10threats2023.html

- 1位:フィッシングによる個人情報等の詐取(前年順位:1位)

- 2位:ネット上の誹謗・中傷・デマ(前年順位:2位)

- 3位:メールやSMS等を使った脅迫・詐欺の手口による金銭要求(前年順位:3位)

- 4位:クレジットカード情報の不正利用(前年順位:4位)

- 5位:スマホ決済の不正利用(前年順位:5位)

- 6位:不正アプリによるスマートフォン利用者への被害(前年順位:7位)

- 7位:偽警告によるインターネット詐欺(前年順位:6位)

- 8位:インターネット上のサービスからの個人情報の窃取(前年順位:8位)

- 9位:インターネット上のサービスへの不正ログイン(前年順位:10位)

- 10位:ワンクリック請求等の不正請求による金銭被害(前年順位:圏外)

上記リストを見ると、上位を始めとして全体的にインターネット黎明期の旧来から存在していたような、主にWebサイトやメールを介して接触する類の脅威が占めていると同時に、5位以下ではスマホ関連での決済やアプリを介して接触する類の脅威も、事象として増えてきていることがうかがえます。

社内でセキュリティインシデントへの対応を策定するにあたっては、こういった脅威のトレンドもひとつの参考情報として頭に入れておくとよいでしょう。

セキュリティインシデントへの対策

ここからは、セキュリティインシデントへの具体的な対策について見ていきましょう。

セキュリティインシデントを可能な限り起こらないようにし、被害を最小限に抑えるために日頃から行っておくべき対策をご紹介します。

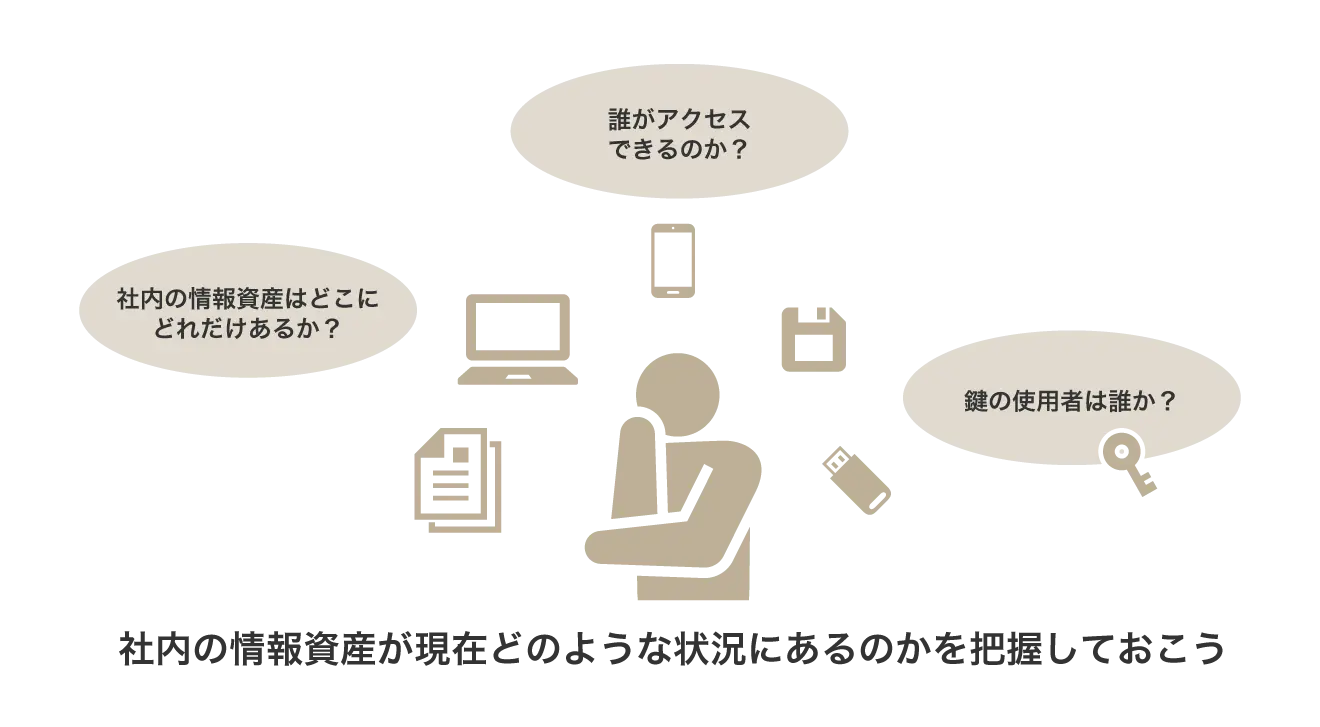

社内のIT資産と情報資産について調査・把握する

自社内で、守るべき情報資産についての把握を行います。

各従業員が使用しているPC、外部記憶装置、クラウドサービス、紙ベースでの記録媒体など、社内の情報資産が現在どのような状況にあるのかをすべて調査し、把握しておきます。

また、各情報ごとに現在誰がアクセスできる状況なのか、デジタルデータであればアクセス制限の状況、紙ベースのデータであれば格納ロッカーの鍵の使用者など、データごとのアクセス可能者(や部署)のリストアップも行っておきます。

社内のセキュリティ体制を整備しておく

情報セキュリティ担当者を配備し、社内で調査したIT資産や情報資産についての状況をもとに、考え得るリスクへの対策整備を進めます。

具体的には、以下のような対策を状況に応じて行っていくことになります。

- USBメモリなどの記憶媒体の紛失リスク低減(担当者レベルごとの使用制限など)

- 離席時の画面ロックのルール化

- 紙ベースでの情報管理を廃止し、デジタルへ移行

社内の業務内容、業務状況によってセキュリティインシデントの原因と成りうる要素が異なるため、情報セキュリティ担当者による各現場の調査を行った上で、状況に合ったルールを策定していきます。

また、セキュリティインシデントが万が一発生してしまった場合の対応方法・手順についても策定しておきます。どのようなインシデントの場合に誰が、どのような手順で何を行うのか、について細部まで策定しておきましょう。

従業員へセキュリティインシデントの教育を行う

セキュリティインシデントを未然に防ぐためには、従業員ひとりひとりのインシデントへの理解、および対応への協力が不可欠です。

外部要因、内部要因含め、起こり得るインシデントの内容やリスクについて、また日頃の業務で何に気をつけるべきかなどを周知・教育します。

不審なメールが届いた際の対応やエスカレーションフロー、USBメモリなどの記憶媒体の運用方法などについて、実際の業務内容にそったかたちで教育を行います。

一定の教育を行った後は、例えば迷惑メールを模したメールを社内にテスト送信し、もし開封してしまったり、エスカレーションを行わなかったりした従業員がいた場合には再教育を行う、といった方法も有効です。

使用するネットワークやソフトウェアの安全性を向上させる

社内で使用する機器類については、セキュリティソフトの導入・アップデート、ログ監視ツールの導入などによって安全性を向上しておきます。

また、業務上で日々更新されるデータについては、日次などなるべく短い期間で自動的にバックアップが実行されるような仕組みを構築しておきます。

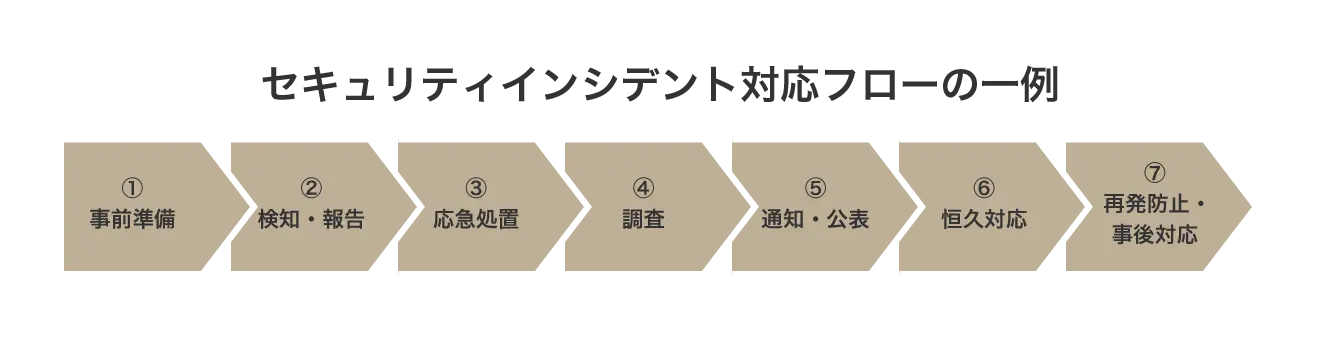

セキュリティインシデント対応フロー

どのような業務を行っているか、社内の従業員のみが関わる業務なのか、社外の人物も関係するのかなど、企業や部署の状況によって策定すべきセキュリティインシデントの対応フローは異なります。

ここでは一例として、一般的な対応フローを以下にご紹介します。

対応フローの策定にあたっては、前出の「セキュリティインシデントに関する様々なガイドライン」の項でご紹介した様々な専門団体によるガイドラインもぜひご参考ください。

1. 事前準備

セキュリティインシデントの発生に備えて、発生時に対応する組織、指揮を行う人物、対応の大まかな流れなどを検討し整備します。

また、セキュリティインシデント発生を想定した対応訓練をまず中心メンバーで実施し、対応の迅速性や効果を検証しておくことも重要です。

2. 検知・報告

実際にセキュリティインシデントの兆候があった場合に、それに気付き、報告するための初動となるフローです。

外部からの不正アクセス検知、メールの誤送信が発生などの、重大な事態へつながりかねない兆候があった場合に、日頃の周知教育をもとに定められたエスカレーションルートで報告を行います。

3. 応急処置

セキュリティインシデントの発生がエスカレーションによって報告されたら、対策チームによってまずは被害の拡大を防ぐための応急処置を行いましょう。

外部からの攻撃を検出した場合のネットワーク遮断、入りこんだマルウェアや感染したウイルスの駆除、システムログの確保、インシデント時点での情報流出有無の確認などが応急処置にあたります。

社内の人的ミスが要因となったインシデントの場合には、当事者への事実確認、二次被害を防ぐための関係各所への対応などを行います。

これらは応急処置を行うスピードが何より重要です。そのため、事前にケースごとの優先度を決め、応急処置の内容を策定しておきます。

4. 調査

応急処置を対応し終えた段階で、事象についてより詳細な調査を行います。

システムログの追跡や、実際的な被害状況の確認などを進めていきます。

5. 通知・公表

発生したインシデントの影響が関係他社や顧客など社外にまで及んでしまう場合には、あらかじめ策定しておいたルールをもとに、被害者や、二次被害の可能性がある対象者へ速やかな通知を行います。

被害が広範囲に及ぶ場合には、自社サイトへの一次情報の掲載、マスコミへの公表なども視野に入れて対応を進めます。

併せて、必要に応じて当該案件に関する問い合わせ窓口なども設けます。

インシデントの内容や種類によっては、警察や関係当局、IPAなどへの報告も必要となる場合があります。

6. 恒久対応

状況調査を進めていく中でインシデントの全貌が判明し始めた段階で、応急処置を超えた本格的な対策を実施します。

外部からの攻撃に対して侵入経路自体をふさいだり、セキュリティ対策ソフトへのIPアドレス設定などの対応を行った上で、一時的に停止していたシステムを再開します。

7. 再発防止・事後対応

恒久対応まで行えた後は、再発防止策の整理・策定を行います。

発生してしまったインシデントの根本的な原因について、セキュリティ対策チームが中心となって徹底的に追究し、対策します。

セキュリティ対策ツールの導入・変更、社内での情報持ち出しルールの見直し、従業員教育の強化などが対策として挙げられます。

インシデントについて発生段階で外部への通知・公表を行っていた場合には、恒久対応を完了した旨や、再発防止の施策についても必要に応じて通知・公表を行います。

セキュリティインシデント対応に有効なツール

セキュリティインシデント対応を行うにあたっては、有効なツールが存在します。

以下に一例をご紹介します。

セキュリティ対策ツール

文字どおり、企業や組織におけるセキュリティ対策を統合的に行えるツールです。

不正アクセス・サイバー攻撃対策やウイルス駆除、業務内での更新データの自動バックアップ、様々な認証方式の導入、ログイン管理などあらゆる観点でのセキュリティ対策を実現します。

インシデント管理ツール

インシデント管理ツールでは、セキュリティインシデントへの対応に関して、対応状況の一覧表示、担当者の自動割り当て、エスカレーション、優先度マトリクス機能などを実現できます。

セキュリティ教育ツール

従業員ひとりひとりがセキュリティインシデントに関する理解を深めるための教育ツールです。

セキュリティインシデントに関する監視・追跡や、従業員の理解度テストなどを行えるツールもあります。

テクバンのインシデント対応に関する様々なソリューション

テクバンでは、情シス業務をサポートするヘルプデスク/BPOサービス、サーバー・ネットワークをリモート監視するTechvan Remote Center、お客様のニーズに合わせた最適なセキュリティソリューションをご提案するTechvan SASEなど、インシデント管理に関する様々なソリューション、製品をご用意しております。

社内のセキュリティインシデント対策について課題を感じられているお客様は、ぜひお気軽にテクバンへご相談ください。

ヘルプデスク/BPOサービスについて詳しくはこちらから。

Techvan Remote Centerについて詳しくはこちらから。

Techvan SASEについて詳しくはこちらから。

セキュリティインシデントが起こる前に対応フローの見直しを

セキュリティインシデントは、事業の存続にも影響を及ぼす重大な事象です。

被害を最小限に食いとめるために、あらかじめ社内で対応フローの策定や定期的なフローのテスト、必要なツールの導入などを行っておきましょう。

セキュリティインシデントについては、本記事と併せて以下の関連記事や資料もぜひご確認ください。

▼適切なインシデント管理とは? 問題点や解決策を解説

関連資料もご用意しておりますので、こちらもぜひ参考にしてください。

多様なアクセスポイントへの、ネットワークセキュリティ対策

増えるデバイスへの、エンドポイントセキュリティ対策